- Що таке протокол TLS та що означають версії 1.0, 1.1, 1.2 та 1.3

- Коротка історія розвитку TLS

- Які дані захищає TLS-протокол

- Як працюють протоколи TLS

- Як TLS-протокол використовується в послугах хостинг-провайдерів

- Від яких кіберзагроз захищає TLS

- Популярні безпекові тести для веб-сайтів

У великому світі Інтернету, де ми шукаємо інформацію, спілкуємося та здійснюємо покупки, безпека наших особистих даних надзвичайно важлива. Один із головних інструментів захисту — це протокол TLS.

Давайте розглянемо детальніше, що таке протоколи TLS, як вони розвивалися з часом і стали невід'ємною частиною нашого цифрового життя. А також поговоримо про галузеві питання — як використовується TLS-протокол для покращення безпеки послуги віртуального хостингу, а також інших послуг та інструментів, які надають хостинг-провайдери.

Що таке протокол TLS та що означають версії 1.0, 1.1, 1.2 та 1.3

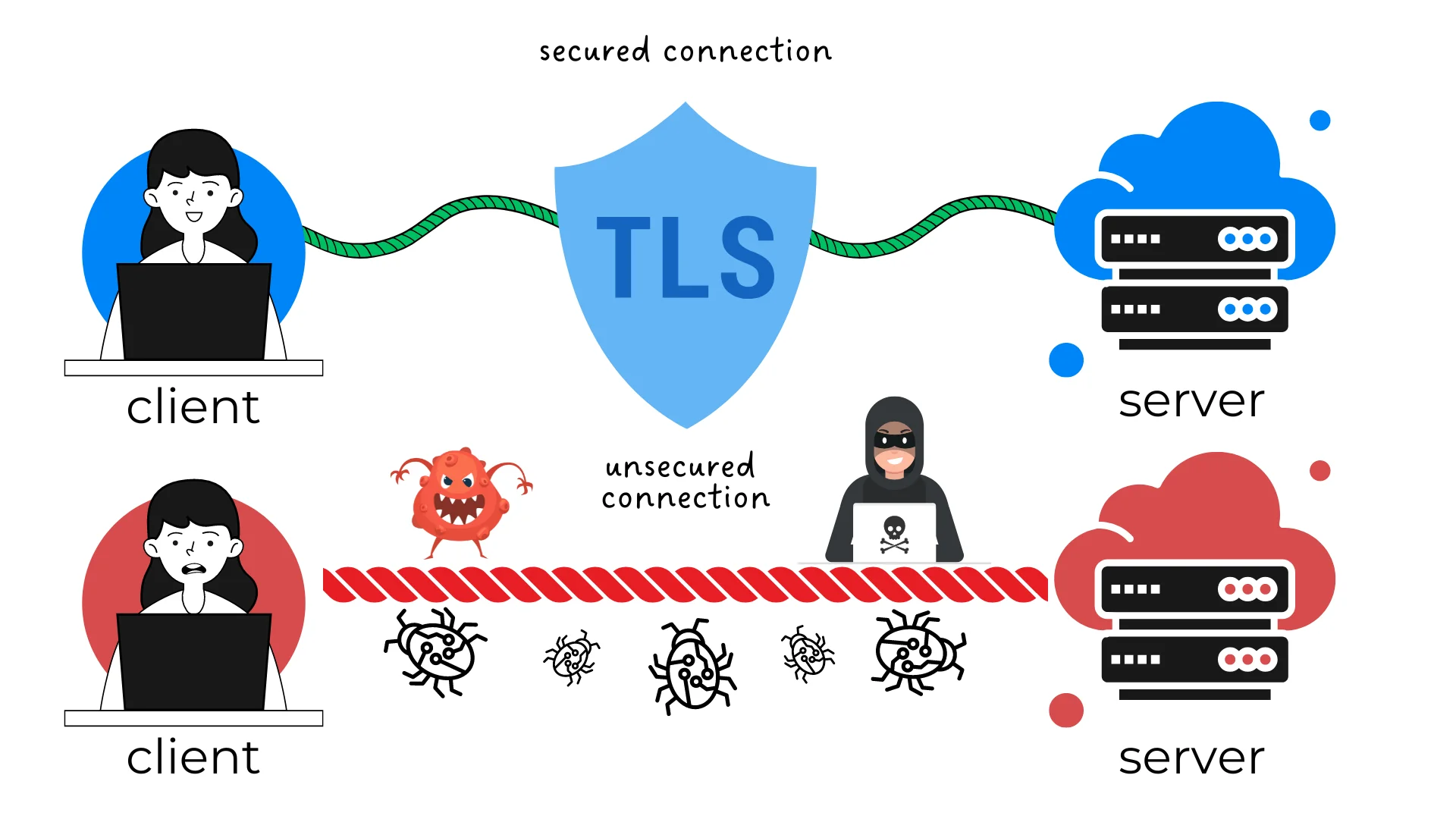

Протоколи TLS (Transport Layer Security) — це криптографічний протокол, спеціальні правила, які допомагають захистити приватність та безпеку користувачів всесвітньої мережі. Вони допомагають зробити інформацію, яка передається через Інтернет, недоступною для зловмисників.

Абревіатура TLS означає Transport Layer Security, тобто «Протокол безпеки транспортного рівня». Важливо знати, що TLS — це своєрідний «код» для захисту даних. Коли ви використовуєте Інтернет, ваші дані подорожують різними мережами, де можуть бути хакери. TLS допомагає зробити ваші дані закодованими, щоб хакерам було важко їх зрозуміти.

TLS працює як невидимий «протокольний конверт», який обгортає дані, щоб ніхто, крім відправника та отримувача, не міг їх прочитати.

Тепер про цифри. TLS 1.0 та 1.1 — це старші версії цього протоколу, а 1.2 та 1.3 — новіші. Як і в усьому в технологіях, з часом з'являються кращі і безпечніші версії.

На сьогоднішній день актуальною та найбільш розповсюдженою є версія протоколу TLS 1.30. Всі попередні версії (SSL, TLS 1.0, TLS 1.1, TLS 1.2) вважаються застарілими.

Підтримка старіших версій TLS (1.0 і 1.1) припиняється. Це означає, що програми або системи, які використовують ці версії протоколу, можуть втратити зв’язок з серверами або послугами, які вимагають більш нових версій TLS. Тому рекомендується оновлювати системи та програми до підтримки TLS 1.30.

Попередником TLS був SSL, який вже давно вважається небезпечним і не підтримується.

Дочитавши до цього моменту, ви, імовірно, подумали: стоп, якщо SSL-протокол застарів та не використовується, то чому тоді існують SSL-сертифікати, які є обов’язковими для сайтів?

Термін «SSL-сертифікат» став стандартом у галузі з початку використання SSL, і хоча зараз використовуються сертифікати для TLS-з'єднань, термін «SSL-сертифікат» залишився вживаним через його історичну поширеність і зрозумілість для користувачів. По суті, сучасні сертифікати безпеки SSL насправді є сертифікатами, які використовуються для забезпечення TLS-з'єднань.

Читайте також: Що таке SSL-сертифікат, навіщо він потрібен і як вибрати

Коротка історія розвитку TLS

Коли Інтернет тільки починав свій шлях до загального використання, люди зрозуміли, що передача даних через мережу може бути небезпечною. Рішенням цієї проблеми стала розробка SSL — Secure Sockets Layer — компанією Netscape Communications. Вперше SSL з'явився в 1994 році, а вже наступного — 1995 року, вийшов SSL 2.0, що став популярним серед веб-сайтів та браузерів.

Проте з часом стало відомо, що SSL має свої вразливості, тому спеціалісти розпочали роботу над його удосконаленням. У 1999 році з'явився TLS 1.0, що базувався на SSL 3.0, і був стандартизований Інтернет-інженерною групою (IETF). Цей новий протокол почав використовуватися для створення захищених з'єднань між клієнтами та серверами в Інтернеті.

Згодом, у 2006 році, з'явився TLS 1.1, який виправив деякі недоліки TLS 1.0. А у 2008 році випустили TLS 1.2, який приніс ще більше покращень у безпеці з'єднань. Однак розвиток не зупинявся: у 2018 році був представлений TLS 1.3, який став останньою версією протоколу і мав важливі зміни у швидкості та безпеці з'єднань.

Читайте також: Що таке домен і чим він відрізняється від хостингу

Які дані захищає TLS-протокол

Давайте розглянемо, для чого саме потрібен TLS-протокол та від яких злочинних дій він захищає інформацію користувачів.

- Захист конфіденційності даних. TLS шифрує дані, які передаються між клієнтом та сервером, роблячи їх незрозумілими для будь-яких третіх осіб, які намагаються перехопити цікаву для себе інформацію. Лише авторизовані користувачі можуть отримати доступ до цих даних.

- Забезпечення цілісності даних. TLS включає механізми для перевірки цілісності даних під час їхньої передачі. Це дозволяє виявляти будь-які спроби змінити чи пошкодити дані під час передачі.

- Підтримка автентифікації сервера. TLS допомагає впевнитися, що ви спілкуєтеся саме з тим сервером, з яким ви планували взаємодіяти. Це досягається завдяки використанню сертифікатів, які підтверджують автентичність сервера, що дозволяє уникнути атак, спрямованих на підробку сервера.

- Унеможливлення перехоплення та підробки даних. TLS допомагає уникнути перехоплення даних під час їхньої передачі через мережу та запобігає їхній підробці.

Як працюють протоколи TLS

У цьому розділі ми розкажемо вам простими словами, як працюють протоколи TLS і що відбувається «за лаштунками» процесів. Це покрокова послідовність дій, яка відбувається дуже швидко — наприклад, встановлення TLS-з'єднання в середньому займає близько 100-300 мілісекунд.

- Встановлення з'єднання. Звісно, перше, що потрібно зробити — це встановити з’єднання між пристроєм користувача та сервером. Клієнт надсилає «ClientHello» повідомлення до сервера, вказуючи підтримувані версії протоколу TLS, набір криптографічних алгоритмів та інші параметри. Сервер відповідає «ServerHello» повідомленням з вибраними параметрами.

Якщо простіше: уявіть собі, що ви хочете поговорити з другом через зашифрований канал зв'язку. Спочатку вам потрібно домовитися про те, як саме ви будете це робити. Це як вибір мови, якою ви обидва будете спілкуватися. Після того, як ви вибрали методи шифрування, час обмінятися ключами. Клієнт і сервер обмінюються цими ключами, щоб забезпечити безпеку їхнього зв'язку. - Автентифікація сторін. Сервер надсилає свій сертифікат клієнту для автентифікації. Якщо клієнт також повинен автентифікуватися, він надсилає свій сертифікат у відповідь. У цей момент клієнт переконується, що спілкується саме з тим сервером, до якого звертався, а не з якимось шахраєм — і навпаки, сервер отримує підтвердження, що клієнт є саме тим, за кого себе видає.

- Генерація ключів. Клієнт і сервер генерують спільний секретний ключ за допомогою протоколу обміну ключами, наприклад, Diffie-Hellman. Щоб безпечно передати цей ключ, використовується асиметричне шифрування. Тут для шифрування і розшифровки використовуються різні ключі: один публічний, інший приватний.

- Шифрування та обробка даних. Тепер, коли клієнт і сервер впевнені один в одному, вони починають обмінюватися даними. Всі ці дані шифруються, щоб ніхто сторонній не міг їх прочитати. Для цього використовується симетричне шифрування — для шифрування і розшифровки потрібен один і той самий ключ.

- Завершення з'єднання. Коли все необхідне спілкування завершене, клієнт і сервер закривають з'єднання. Вони більше не обмінюються даними і розривають канал зв'язку.

Читайте також: Що таке robots.txt і як налаштувати robots.txt для WordPress

Як TLS-протокол використовується в послугах хостинг-провайдерів

В послугах хостинг провайдерів TLS використовується для захисту передавання даних між користувачами та серверами.

Шифрування трафіку вебсайтів

TLS використовується для шифрування даних, що передаються між веб-браузерами користувачів і веб-серверами. Це досягається через використання HTTPS, який є захищеною версією HTTP.

Як це працює:

- SSL/TLS сертифікати: Хостинг провайдери пропонують SSL/TLS сертифікати, які можуть бути встановлені на веб-сервері.

- Автоматична підтримка HTTPS: Багато хостинг-провайдерів надають можливість автоматичного встановлення та оновлення SSL/TLS сертифікатів, наприклад, за допомогою Let's Encrypt.

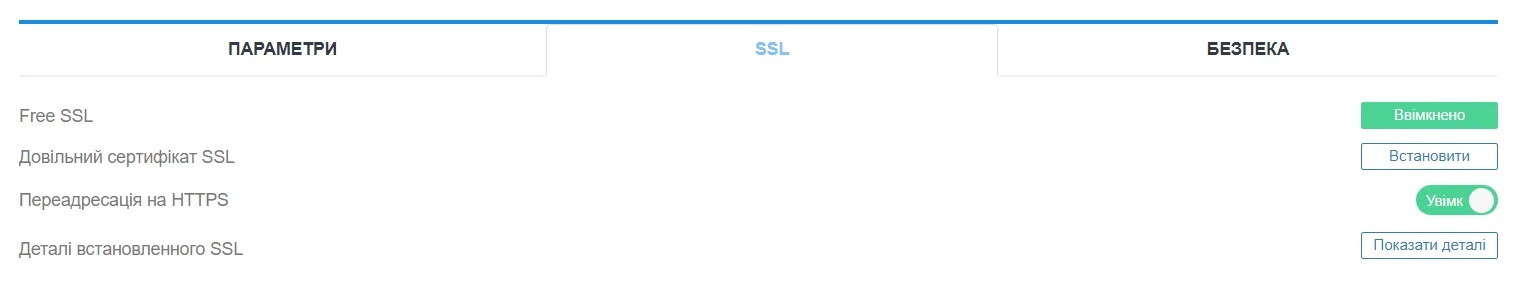

Зокрема в Cityhost ви можете встановити безкоштовний SSL-сертифікат та підключити перенаправлення по HTTPS через панель керування усього у два кліки. Також серед наших послуг є придбання платних сертифікатів різного рівня захисту.

Читайте також: Як адаптувати свій сайт для мобільних пристроїв

Захист електронної пошти

TLS також використовується для шифрування трафіку електронної пошти.

Як це працює:

- SMTP over TLS (SMTPS) — поштові сервери використовують TLS для шифрування з'єднань при надсиланні електронної пошти через протокол SMTP.

- IMAP/POP3 over TLS — вхідні електронні листи захищаються через шифрування з'єднань при використанні протоколів IMAP або POP3.

Захист FTP та інших сервісів

Для безпеки передавання файлів між користувачами та серверами використовуються захищені версії протоколів, такі як FTPS (FTP Secure) або SFTP (SSH File Transfer Protocol).

Як це працює:

- FTPS: Використовує TLS для шифрування з'єднань між FTP клієнтом і сервером.

- SFTP: Використовує SSH для безпеки, але теж часто пропонується хостинг-провайдерами для безпечного передавання файлів.

Читайте також: СПАМ: чому там опиняються листи і як цього уникнути

Захист панелі управління хостингом

Хостинг-провайдери використовують TLS для захисту з'єднань з панеллю управління хостингом. Завдяки цьому можливий безпечний доступ користувачів до своїх акаунтів та даних.

Від яких кіберзагроз захищає TLS

В мережі існує безліч кіберзагроз, від багатьох із яких захищає протокол TLS.

- Атаки «людина посередині» (Man-in-the-Middle). Це атака, при якій зловмисник перехоплює і потенційно змінює дані, що передаються між вами і сервером.

- DNS Spoofing (DNS Cache Poisoning). Зловмисники можуть підробляти записи DNS, щоб перенаправити вас на підроблені сайти, навіть якщо ви вводите правильну адресу вебсайту. При підключенні до сайту через HTTPS браузер перевіряє сертифікат сервера. Якщо сертифікат не відповідає очікуваному, браузер попереджає вас про можливу небезпеку. Це допомагає виявити підроблені сайти, навіть якщо вони використовують коректне доменне ім’я.

- Session Hijacking. Зловмисник перехоплює вашу сесію з веб-сайтом після автентифікації. Це дозволяє йому діяти від вашого імені. TLS шифрує весь трафік, включаючи файли cookie сесії. Це ускладнює для зловмисників перехоплення та використання ваших сесійних даних.

- Data Tampering. Зловмисник може змінити дані, які передаються між вами і сервером. Наприклад, він може змінити суму транзакції під час онлайн-оплати. TLS забезпечує цілісність даних за допомогою механізмів перевірки автентичності повідомлень (MAC).

- Replay Attacks. Зловмисник перехоплює і повторно відправляє вашу попередню успішну транзакцію, щоб спробувати здійснити її знову. TLS використовує унікальні номери сесій і тимчасові мітки, що ускладнює повторне використання перехоплених даних.

- Eavesdropping (Снифінг). Зловмисники можуть використовувати спеціальні інструменти для перехоплення вашого трафіку і читання незашифрованих даних, таких як паролі, номери кредитних карток, особисті повідомлення. TLS шифрує весь трафік, що передається між вашим пристроєм і сервером, унеможливлюючи його читання зловмисниками.

- Man-in-the-Browser (MitB). Зловмисник використовує шкідливе ПЗ, щоб вставити шкідливий код в браузер жертви. Це дозволяє змінювати транзакції без відома користувача. Хоча TLS не може запобігти встановленню шкідливого ПЗ, він ускладнює перехоплення і маніпуляцію даними, що передаються через захищене з'єднання, зменшуючи ефективність таких атак.

- Cross-Site Scripting (XSS). Зловмисники впроваджують шкідливий скрипт на вебсайті, який виконується в браузері жертви. Цей скрипт може викрасти файли cookie або інші конфіденційні дані. TLS не безпосередньо захищає від XSS, але шифрує файли cookie і інші конфіденційні дані, що зменшує ризик їх викрадення навіть у разі успішної атаки XSS.

- Downgrade Attacks. Зловмисники намагаються примусити ваш браузер використовувати старі, менш безпечні версії протоколів для підключення до сервера. Сучасні реалізації TLS включають механізми запобігання зниженню рівня безпеки (наприклад, HSTS - HTTP Strict Transport Security), що змушує браузери використовувати лише захищені з'єднання.

Популярні безпекові тести для веб-сайтів

Захист вебсайтів є критично важливим завданням у сучасному інтернеті, де кіберзагрози постійно еволюціонують. Один із способів — це проведення регулярних безпекових тестів. Такі тести допомагають виявити вразливості до того, як вони будуть використані зловмисниками.

Тест на проникнення (Penetration Testing)

Тест на проникнення, або пен-тест, імітує атаки хакерів, щоб виявити вразливості у системі безпеки сайту. Для його проведення можуть використовувати як ручне тестування, так і автоматизовані інструменти — спеціальні програми для сканування і тестування різних частин сайту.

Популярні інструменти:

- Metasploit: Потужна платформа для проведення пен-тестів.

- Burp Suite: Комплексний інструмент для тестування безпеки вебдодатків.

Сканування вразливостей (Vulnerability Scanning)

Інструменти сканування перевіряють вебсайт на наявність відомих вразливостей, таких як SQL-ін'єкції, XSS (Cross-Site Scripting), неправильні конфігурації серверів тощо.

Популярні інструменти:

- Nessus: Один із найпопулярніших сканерів вразливостей.

- OpenVAS: Відкрите рішення для сканування вразливостей.

Тестування на SQL-ін'єкції (SQL Injection Testing)

Тести на SQL-ін'єкції включають спроби введення шкідливих SQL-запитів через форми введення даних або URL-параметри.

Популярні інструменти:

- sqlmap: Автоматизований інструмент для виявлення SQL-ін'єкцій.

- Havij: Інструмент для автоматизації SQL-ін'єкцій.

Тестування на XSS (Cross-Site Scripting)

Тести на XSS включають спроби введення шкідливого скрипту через форми введення даних, URL-параметри або інші методи.

Популярні інструменти:

- OWASP ZAP (Zed Attack Proxy): Інструмент для тестування безпеки вебдодатків, включаючи XSS.

- XSSer: Спеціалізований інструмент для виявлення XSS-вразливостей.

Тестування на CSRF (Cross-Site Request Forgery)

Тести на CSRF включають спроби змусити користувачів виконати небажані дії без їхнього відома.

Популярні інструменти:

- Burp Suite: Містить інструменти для тестування на CSRF.

- OWASP CSRFGuard: Інструмент для захисту від CSRF-атак.

Тестування на безпечну конфігурацію (Security Configuration Testing)

Інструменти для тестування конфігурацій перевіряють налаштування вебсерверів, файрволів, баз даних та інших компонентів на наявність небезпечних налаштувань.

Популярні інструменти:

- Lynis: Інструмент для аудиту безпеки систем, створених на базі linux та Unix.

- Chef InSpec: Інструмент для тестування і забезпечення відповідності конфігурацій.

Тестування на відмовостійкість (Stress Testing)

Перевірка здатності вебсайту витримувати великі навантаження та атаки типу DoS (Denial of Service). Інструменти для стрес-тестування симулюють високе навантаження на сервери, перевіряючи, як система справляється з великим обсягом запитів.

Популярні інструменти:

- Apache JMeter: Інструмент для тестування продуктивності і навантаження.

- Locust: Інструмент для масштабованого тестування навантаження.

Читайте також: Що таке DDoS-атака та як захистити свій сайт/сервер

TLS відіграє критично важливу роль у сучасному інтернеті, забезпечуючи захист даних під час їх передачі між клієнтами та серверами. Протягом останніх десятиліть TLS став стандартом для забезпечення конфіденційності, цілісності та автентичності інформації, що передається в мережі.

Однією з ключових переваг TLS є його постійний розвиток і адаптація до нових загроз. Сучасні версії протоколу, такі як TLS 1.3, значно покращили безпеку та продуктивність порівняно зі своїми попередниками, скоротивши час встановлення з'єднання та підвищивши стійкість до атак.

Однак, для того щоб отримати максимальну користь від TLS, важливо правильно його налаштувати та регулярно оновлювати. Використання слабких шифрів або старих версій протоколу може звести нанівець усі переваги безпеки, які надає TLS. Тому адміністраторам систем слід ретельно стежити за рекомендаціями та найкращими практиками, що постійно оновлюються.