- Что такое протокол TLS и что означают версии 1.0, 1.1, 1.2 и 1.3

- Краткая история развития TLS

- Какие данные защищает TLS-протокол

- Как работают протоколы TLS

- Как TLS-протокол используется в услугах хостинг-провайдеров

- От каких киберугроз защищает TLS

- Популярные тесты безопасности для веб-сайтов

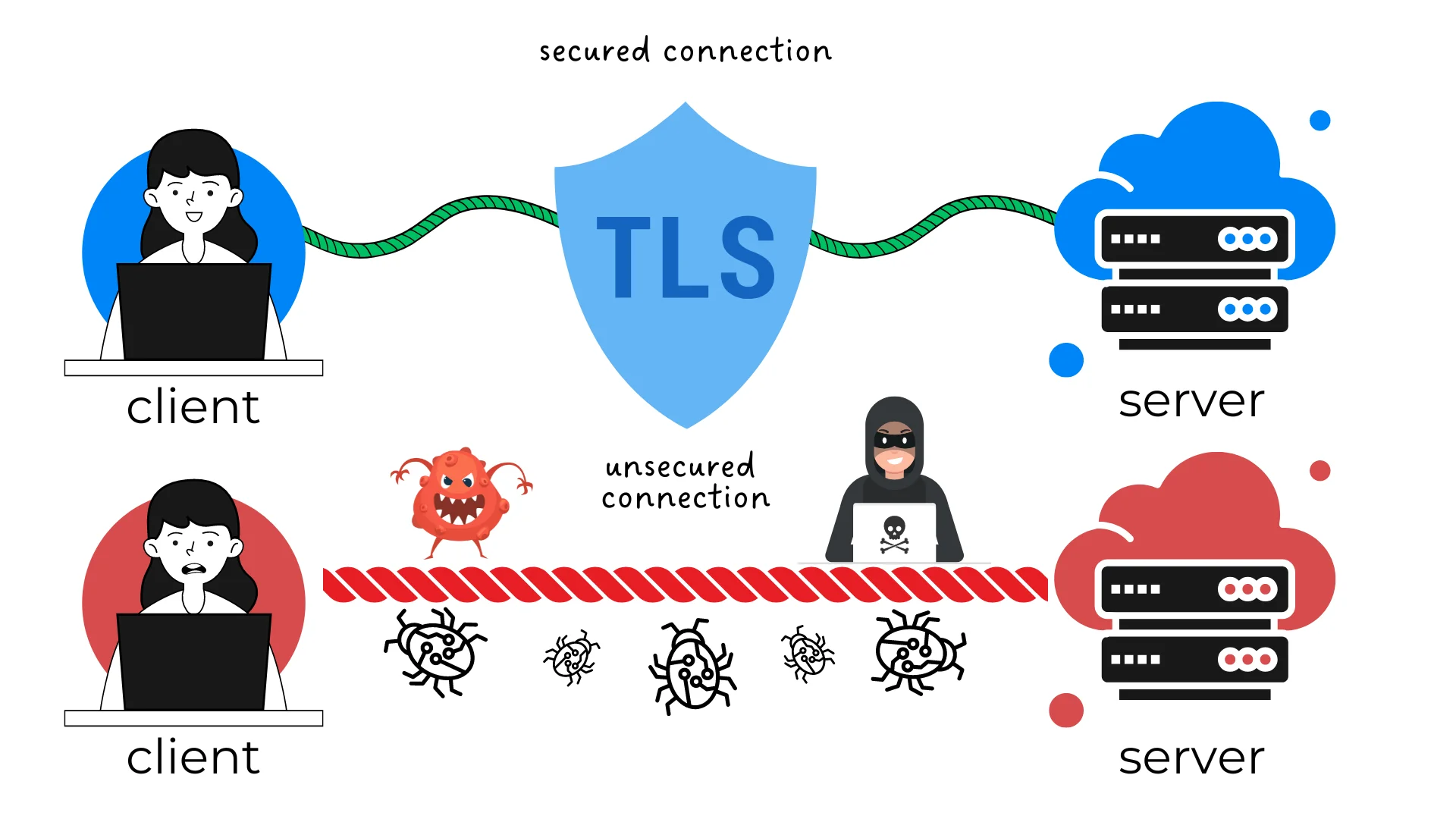

В большом мире Интернета, где мы ищем информацию, общаемся и совершаем покупки, безопасность наших личных данных очень важна. Один из главных инструментов защиты — это протокол TLS.

Давайте рассмотрим более подробно, что такое протоколы TLS, как они развивались со временем и стали неотъемлемой частью нашей цифровой жизни. Также поговорим об отраслевых вопросах — как используется TLS-протокол для улучшения безопасности услуги виртуального хостинга, а также других услуг и инструментов, которые предоставляют хостинг-провайдеры.

Что такое протокол TLS и что означают версии 1.0, 1.1, 1.2 и 1.3

Протоколы TLS (Transport Layer Security) — это криптографический протокол, специальные правила, которые помогают защитить конфиденциальность и безопасность пользователей всемирной сети. Они помогают сделать информацию, передаваемую через Интернет, недоступной для злоумышленников.

Аббревиатура TLS означает Transport Layer Security, то есть Протокол безопасности транспортного уровня. Важно знать, что TLS — это своеобразный «код» для защиты данных. Когда вы используете Интернет, ваши данные путешествуют по разным сетям, где могут быть хакеры. TLS помогает сделать ваши данные закодированными, чтобы хакерам было трудно их понять.

TLS работает как невидимый «протокольный конверт», который оборачивает данные, чтобы никто кроме отправителя и получателя не мог их прочитать.

Теперь о цифрах. TLS 1.0 и 1.1 — это старшие версии этого протокола, а 1.2 и 1.3 — более новые. Как и во всем в технологиях, со временем появляются лучшие и более безопасные версии.

На сегодняшний день актуальна и наиболее распространена версия протокола TLS 1.30. Все предыдущие версии (SSL, TLS 1.0, TLS 1.1, TLS 1.2) считаются устаревшими.

Поддержка более старых версий TLS (1.0 и 1.1) прекращается. Это означает, что программы или системы, использующие эти версии протокола, могут потерять связь с серверами или услугами, требующими более новых версий TLS. Поэтому рекомендуется обновлять системы и программы для поддержки TLS 1.30.

Предшественником TLS был SSL, который давно считается опасным и не поддерживается.

Дочитав до этого момента, вы, вероятно, подумали: стоп, если SSL-протокол устарел и не используется, почему тогда существуют SSL-сертификаты, обязательные для сайтов?

Термин «SSL-сертификат» стал стандартом в области с начала использования SSL, и хотя сейчас используются сертификаты для TLS-соединений, термин «SSL-сертификат» остался в употреблении из-за его исторической распространенности и понятности для пользователей. По сути, современные сертификаты безопасности SSL на самом деле являются сертификатами, которые используются для обеспечения TLS-соединений.

Читайте также: Что такое SSL-сертификат, зачем он нужен и как выбрать

Краткая история развития TLS

Когда Интернет только начинал свой путь к общему использованию, люди поняли, что передача данных по сети может быть опасной. Решением этой проблемы стала разработка SSL — Secure Sockets Layer — компанией Netscape Communications. Впервые SSL появился в 1994 году, а уже в следующем — 1995 году, вышел SSL 2.0, ставший популярным среди веб-сайтов и браузеров.

Однако со временем стало известно, что SSL имеет свои уязвимости, поэтому специалисты приступили к его усовершенствованию. В 1999 году появился TLS 1.0, базировавшийся на SSL 3.0, и был стандартизирован Интернет-инженерной группой (IETF). Новый протокол начал использоваться для создания защищенных соединений между клиентами и серверами в Интернете.

Впоследствии, в 2006 году, появился TLS 1.1, исправивший некоторые недостатки TLS 1.0. В 2008 году выпустили TLS 1.2, который принес еще больше улучшений в безопасности соединений. Однако развитие не останавливалось: в 2018 году был представлен TLS 1.3, который стал последней версией протокола и имел важные изменения в скорости и безопасности соединений.

Читайте также: Что такое домен и чем он отличается от хостинга

Какие данные защищает TLS-протокол

Давайте рассмотрим, для чего именно нужен протокол TLS и от каких преступных действий он защищает информацию пользователей.

- Защита конфиденциальности данных. TLS шифрует данные, которіе передаются между клиентом и сервером, делая их непонятными для любых третьих лиц, которые пытаются перехватить интересующую для себя информацию. Только авторизованные пользователи могут получить доступ к этим данным.

- Обеспечение целостности данных. TLS включает в себя механизмы для проверки целостности данных во время их передачи. Это позволяет обнаруживать любые попытки изменить или повредить данные при передаче.

- Поддержка аутентификации сервера. TLS помогает убедиться, что вы общаетесь именно с тем сервером, с которым вы планировали взаимодействовать. Это достигается благодаря использованию сертификатов, подтверждающих подлинность сервера, что позволяет избежать атак, направленных на подделку сервера.

- Предотвращение перехвата и подделки данных. TLS помогает избежать перехвата данных во время их передачи через сеть и предотвращает их подделку.

Как работают протоколы TLS

В этом разделе мы расскажем вам простыми словами, как работают протоколы TLS и что происходит за кулисами процессов. Это пошаговая последовательность действий, которая происходит очень быстро — например, установка TLS-соединения в среднем занимает около 100-300 миллисекунд.

- Установка соединения. Конечно, первое, что нужно сделать — это установить соединение между устройством пользователя и сервером. Клиент посылает «ClientHello» сообщение к серверу, указывая поддерживаемые версии протокола TLS, набор криптографических алгоритмов и другие параметры. Сервер отвечает «ServerHello» сообщением с выбранными параметрами.

Если проще: представьте, что вы хотите поговорить с другом через зашифрованный канал связи. Сначала вам нужно договориться о том, как именно вы это будете делать. Это как выбор языка, на котором вы оба будете общаться. После того, как вы выбрали методы шифрования, пора обменяться ключами. Клиент и сервер обмениваются этими ключами для обеспечения безопасности их связи. - Аутентификация сторон. Сервер отправляет сертификат клиенту для аутентификации. Если клиент также должен аутентифицироваться, он отправляет свой сертификат в ответ. В этот момент клиент убеждается, что общается именно с тем сервером, к которому обращался, а не с каким-то мошенником — и наоборот, сервер получает подтверждение, что клиент является тем, за кого себя выдает.

- Генерация ключей. Клиент и сервер генерируют общий секретный ключ с помощью протокола обмена ключами, например Diffie-Hellman. Чтобы безопасно передать этот ключ, используется асимметричное шифрование. Здесь для шифрования и расшифровки используются разные ключи: один публичный, другой закрытый.

- Шифрование и обработка данных. Теперь, когда клиент и сервер уверены друг в друге, они начинают обмениваться данными. Все эти данные шифруются, чтобы никто посторонний не мог их прочесть. Для этого используется симметричное шифрование — для шифрования и расшифровки требуется один и тот же ключ.

- Завершение соединения. Когда все необходимое общение завершено, клиент и сервер закрывают соединение. Они больше не обмениваются данными и разрывают канал связи.

Читайте также: Что такое robots.txt и как настроить robots.txt для WordPress

Как TLS-протокол используется в услугах хостинг-провайдеров

В услугах хостинг провайдеров TLS используется для защиты передачи данных между пользователями и серверами.

Шифрование трафика веб-сайтов

TLS используется для шифрования данных, передаваемых между веб-браузерами пользователей и веб-серверами. Это достигается посредством использования HTTPS, который является защищенной версией HTTP.

Как это работает:

- SSL/TLS сертификаты: Хостинг провайдеры предлагают SSL/TLS сертификаты, которые могут быть установлены на веб-сервере.

- Автоматическая поддержка HTTPS: Многие хостинг-провайдеры предоставляют возможность автоматической установки и обновления SSL/TLS сертификатов, например с помощью Let's Encrypt.

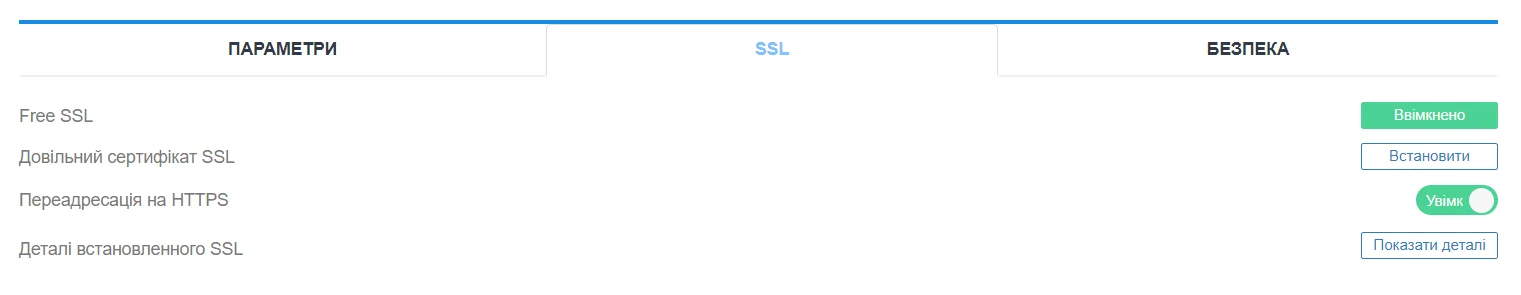

В частности, в Cityhost вы можете установить бесплатный SSL-сертификат и подключить перенаправление по HTTPS через панель управления всего в два клика. Также среди наших услуг есть приобретение платных сертификатов разного уровня защиты.

Читайте также: Как адаптировать свой сайт для мобильных устройств

Защита электронной почты

TLS также используется для шифрования трафика электронной почты.

Как это работает:

- SMTP over TLS (SMTPS) — почтовые серверы используют TLS для шифрования соединений при отправке электронной почты через протокол SMTP.

- IMAP/POP3 over TLS — входящие электронные письма защищаются через шифрование соединений при использовании протоколов IMAP или POP3.

Защита FTP и других сервисов

Для безопасности передачи файлов между пользователями и серверами используются защищенные версии протоколов, такие как FTPS (FTP Secure) или SFTP (SSH File Transfer Protocol).

Как это работает:

- FTPS: Использует TLS для шифрования соединений между клиентом FTP и сервером.

- SFTP: Использует SSH для безопасности, но тоже часто предлагается хостинг-провайдерами для безопасной передачи файлов.

Читайте также: СПАМ: почему там оказываются письма и как этого избежать

Защита панели управления хостингом

Хостинг-провайдеры используют TLS для защиты соединений с панелью управления хостингом. Благодаря этому возможен безопасный доступ пользователей к своим аккаунтам и данным.

От каких киберугроз защищает TLS

В сети существует множество киберугроз, от многих из которых защищает протокол TLS.

- Атаки «человек посередине» (Man-in-the-Middle). Это атака, при которой злоумышленник перехватывает и потенциально изменяет передаваемые между вами и сервером данные.

- DNS Spoofing (DNS Cache Poisoning). Злоумышленники могут подделывать записи DNS, чтобы перенаправить вас на поддельные сайты, даже если вы вводите правильный адрес веб-сайта. При подключении к сайту через HTTPS браузер проверяет сертификат сервера. Если сертификат не соответствует ожидаемому, браузер предупреждает вас о возможной опасности. Это помогает найти поддельные сайты, даже если они используют корректное доменное имя.

- Сессия Hijacking. Злоумышленник перехватывает вашу сессию с веб-сайтом после проверки подлинности. Это позволяет ему действовать от вашего имени. TLS шифрует весь трафик, включая файлы cookie сессии. Это усложняет для злоумышленников перехват и использование ваших сессионных данных.

- Data Tampering. Злоумышленник может изменить данные, передаваемые между вами и сервером. К примеру, он может изменить сумму транзакции во время онлайн-оплаты. TLS обеспечивает целостность данных посредством механизмов проверки подлинности сообщений (MAC).

- Replay Attacks. Злоумышленник перехватывает и повторно отправляет вашу предыдущую успешную транзакцию, чтобы попытаться совершить ее снова. TLS использует уникальные номера сессий и временные метки, что затрудняет повторное использование перехваченных данных.

- Eavesdropping (Сниффинг). Злоумышленники могут использовать специальные инструменты для перехвата вашего трафика и чтения незашифрованных данных, таких как пароли, номера кредитных карт, личные сообщения. TLS шифрует весь трафик, передаваемый между вашим устройством и сервером, делая невозможным его чтение злоумышленниками.

- Man-in-the-Browser (MitB). Злоумышленник использует вредоносное ПО, чтобы вставить вредоносный код в браузер жертвы. Это позволяет изменять транзакции без ведома пользователя. Хотя TLS не может предотвратить установку вредоносного ПО, он затрудняет перехват и манипуляцию данными, которые передаются через защищенное соединение, уменьшая эффективность таких атак.

- Cross-Site Scripting (XSS). Злоумышленники внедряют вредоносный скрипт на веб-сайте, который выполняется в браузере жертвы. Этот скрипт может украсть файлы cookie или другие конфиденциальные данные. TLS не напрямую защищает от XSS, но шифрует файлы cookie и другие конфиденциальные данные, что уменьшает риск их похищения даже в случае успешной атаки XSS.

- Downgrade Attacks. Злоумышленники пытаются заставить ваш браузер использовать старые, менее безопасные версии протоколов для подключения к серверу. Современные реализации TLS включают механизмы предотвращения понижения уровня безопасности (например, HSTS - HTTP Strict Transport Security), что заставляет браузеры использовать только защищенные соединения.

Популярные тесты безопасности для веб-сайтов

Защита веб-сайтов является критически важной задачей в современном интернете, где киберугрозы постоянно эволюционируют. Один из способов – это проведение регулярных тестов безопасности. Такие тесты помогают выявить уязвимости до того, как они будут использованы злоумышленниками.

Тест на проникновение (Penetration Testing)

Тест на проникновение, или пен-тест, имитирует хакерские атаки, чтобы выявить уязвимости в системе безопасности сайта. Для его проведения могут использовать как ручное тестирование, так и автоматизированные инструменты — специальные программы для сканирования и тестирования различных частей сайта.

Популярные инструменты:

- Metasploit: Мощная платформа для проведения пен-тестов.

- Burp Suite: Комплексный инструмент для тестирования безопасности веб-приложений.

Сканирование уязвимостей (Vulnerability Scanning)

Инструменты сканирования проверяют веб-сайт на наличие известных уязвимостей, таких как SQL-инъекции, XSS (Cross-Site Scripting), неправильные конфигурации серверов и так далее.

Популярные инструменты:

- Nessus: Один из самых популярных сканеров уязвимостей.

- OpenVAS: Открытое решение для сканирования уязвимостей.

Тестирование на SQL-инъекции (SQL Injection Testing)

Тесты на SQL-инъекции включают попытки ввода вредоносных SQL-запросов через формы ввода данных или URL-параметры.

Популярные инструменты:

- sqlmap: Автоматизированный инструмент для обнаружения SQL-инъекций.

- Havij: инструмент для автоматизации SQL-инъекций.

Тестирование на XSS (Cross-Site Scripting)

Тесты на XSS включают попытки ввода вредоносного скрипта через формы ввода данных, URL параметры или другие методы.

Популярные инструменты:

- OWASP ZAP (Zed Attack Proxy): Инструмент для тестирования безопасности веб-приложений, включая XSS.

- XSSer: Специализированный инструмент для обнаружения XSS-уязвимостей.

Тестирование на CSRF (Cross-Site Request Forgery)

Тесты CSRF включают попытки заставить пользователей выполнить нежелательные действия без их ведома.

Популярные инструменты:

- Burp Suite: Содержит инструменты для тестирования CSRF.

- OWASP CSRFGuard: Инструмент для защиты от CSRF-атак.

Тестирование на безопасную конфигурацию (Security Configuration Testing)

Инструменты для тестирования конфигураций проверяют настройки веб-серверов, файрволов, баз данных и других компонентов на наличие опасных настроек.

Популярные инструменты:

- Lynis: инструмент для аудита безопасности систем, созданных на базе linux и Unix.

- Chef InSpec: инструмент для тестирования и обеспечения соответствия конфигураций.

Тестирование на отказоустойчивость (Stress Testing)

Проверка возможности сайта выдерживать большие нагрузки и атаки типа DoS (Denial of Service). Инструменты для стресс-тестирования симулируют высокую нагрузку на серверы, проверяя, как система справляется с большим объемом запросов.

Популярные инструменты:

- Apache JMeter: Инструмент для тестирования производительности и нагрузки.

- Locust: инструмент для масштабируемого тестирования нагрузки.

Читайте также: Что такое DDoS-атака и как защитить свой сайт/сервер

TLS играет критически важную роль в современном интернете, обеспечивая защиту данных при их передаче между клиентами и серверами. В последние десятилетия TLS стал стандартом для обеспечения конфиденциальности, целостности и подлинности информации, передаваемой в сети.

Одним из ключевых преимуществ TLS является его постоянное развитие и адаптация к новым угрозам. Современные версии протокола, такие как TLS 1.3, значительно улучшили безопасность и производительность по сравнению с предшественниками, сократив время установления соединения и повысив устойчивость к атакам.

Однако для того, чтобы получить максимальную пользу от TLS, важно правильно его настроить и регулярно обновлять. Использование слабых шифров или старых версий протокола может свести на нет все преимущества безопасности TLS. Поэтому администраторам систем следует тщательно следить за постоянно обновляющимися рекомендациями и лучшими практиками.