- Was ist das TLS-Protokoll und was bedeuten die Versionen 1.0, 1.1, 1.2 und 1.3

- Eine kurze Geschichte der Entwicklung von TLS

- Welche Daten schützt das TLS-Protokoll

- Wie funktionieren TLS-Protokolle

- Wie wird das TLS-Protokoll in den Dienstleistungen von Hosting-Anbietern verwendet

- Vor welchen Cyber-Bedrohungen schützt TLS

- Beliebte Sicherheitstests für Websites

In der großen Welt des Internets, wo wir Informationen suchen, kommunizieren und Einkäufe tätigen, ist die Sicherheit unserer persönlichen Daten von größter Bedeutung. Eines der wichtigsten Schutzwerkzeuge ist das TLS-Protokoll.

Lasst uns genauer betrachten, was TLS-Protokolle sind, wie sie sich im Laufe der Zeit entwickelt haben und zu einem unverzichtbaren Teil unseres digitalen Lebens geworden sind. Wir werden auch branchenspezifische Fragen besprechen – wie das TLS-Protokoll verwendet wird, um die Sicherheit von virtuellen Hosting-Diensten und anderen Dienstleistungen und Tools, die von Hosting-Anbietern bereitgestellt werden, zu verbessern.

Was ist das TLS-Protokoll und was bedeuten die Versionen 1.0, 1.1, 1.2 und 1.3

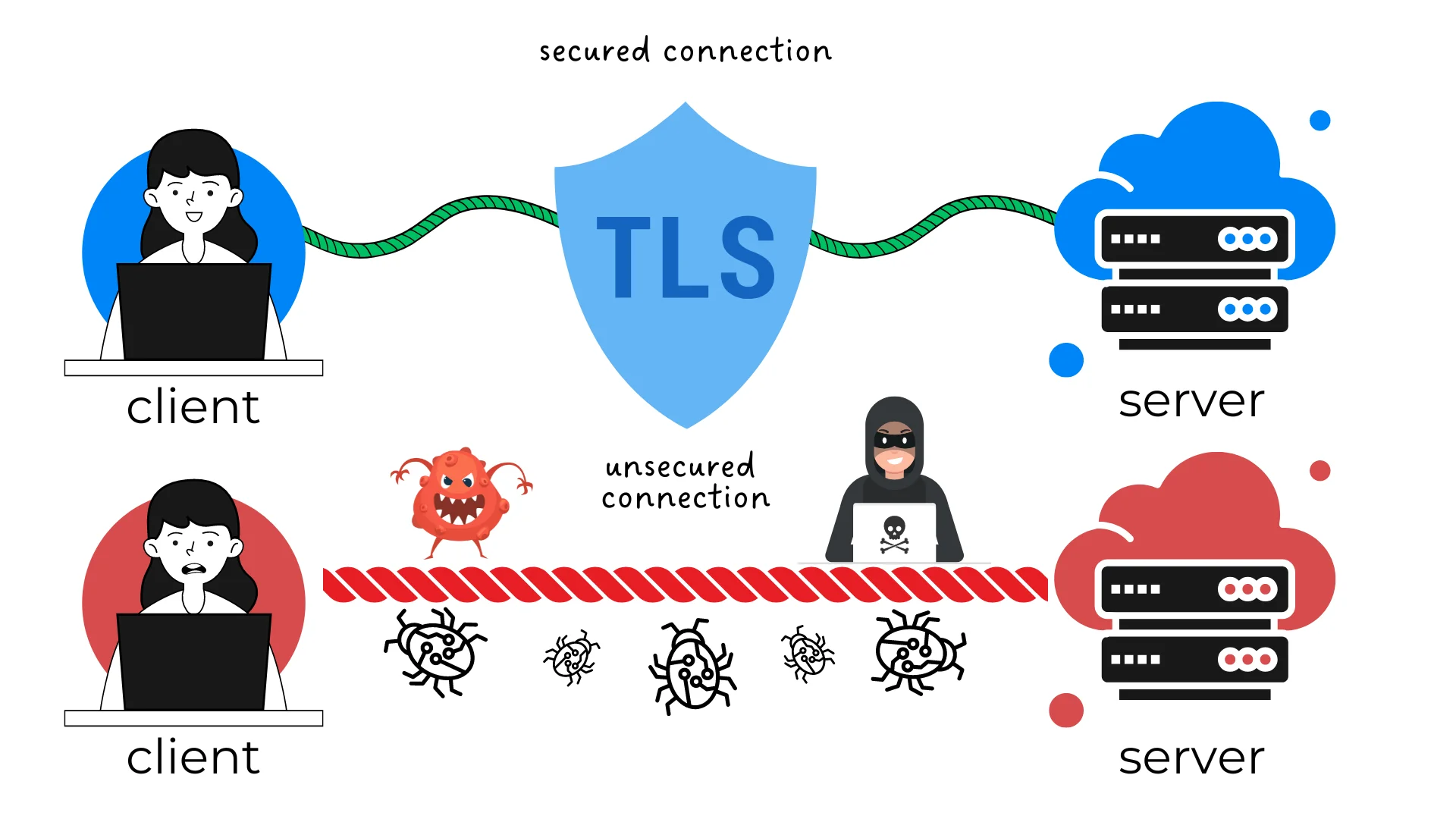

Die TLS-Protokolle (Transport Layer Security) sind kryptografische Protokolle, spezielle Regeln, die helfen, die Vertraulichkeit und Sicherheit der Benutzer im World Wide Web zu schützen. Sie helfen, Informationen, die über das Internet übertragen werden, für Angreifer unzugänglich zu machen.

Die Abkürzung TLS steht für Transport Layer Security, also Protokoll für die Sicherheit der Transportschicht. Es ist wichtig zu wissen, dass TLS eine Art „Code“ zum Schutz von Daten ist. Wenn Sie das Internet nutzen, reisen Ihre Daten durch verschiedene Netzwerke, in denen Hacker sein können. TLS hilft, Ihre Daten zu verschlüsseln, damit es für Hacker schwierig ist, sie zu verstehen.

TLS funktioniert wie ein unsichtbarer „Protokollumschlag“, der Daten umhüllt, sodass niemand außer dem Absender und dem Empfänger sie lesen kann.

Nun zu den Zahlen. TLS 1.0 und 1.1 sind ältere Versionen dieses Protokolls, während 1.2 und 1.3 neuere sind. Wie in allen Technologien erscheinen im Laufe der Zeit bessere und sicherere Versionen.

Aktuell und am weitesten verbreitet ist die Version des TLS-Protokolls 1.30. Alle vorherigen Versionen (SSL, TLS 1.0, TLS 1.1, TLS 1.2) gelten als veraltet.

Die Unterstützung für ältere TLS-Versionen (1.0 und 1.1) wird eingestellt. Das bedeutet, dass Programme oder Systeme, die diese Versionen des Protokolls verwenden, die Verbindung zu Servern oder Diensten verlieren können, die neuere TLS-Versionen erfordern. Daher wird empfohlen, Systeme und Programme auf die Unterstützung von TLS 1.30 zu aktualisieren.

Der Vorgänger von TLS war SSL, das seit langem als unsicher gilt und nicht mehr unterstützt wird.

Wenn Sie bis hierher gelesen haben, haben Sie wahrscheinlich gedacht: Halt, wenn das SSL-Protokoll veraltet und nicht mehr verwendet wird, warum gibt es dann SSL-Zertifikate, die für Websites erforderlich sind?

Der Begriff „SSL-Zertifikat“ ist seit Beginn der Verwendung von SSL zum Standard geworden, und obwohl jetzt Zertifikate für TLS-Verbindungen verwendet werden, ist der Begriff „SSL-Zertifikat“ aufgrund seiner historischen Verbreitung und Verständlichkeit für die Benutzer weiterhin gebräuchlich. Tatsächlich sind moderne Sicherheitszertifikate SSL-Zertifikate, die tatsächlich zur Sicherstellung von TLS-Verbindungen verwendet werden.

Lesen Sie auch: Was ist ein SSL-Zertifikat, wozu wird es benötigt und wie wählt man es aus

Eine kurze Geschichte der Entwicklung von TLS

Als das Internet gerade anfing, allgemein genutzt zu werden, erkannten die Menschen, dass die Datenübertragung über das Netzwerk gefährlich sein kann. Die Lösung dieses Problems war die Entwicklung von SSL – Secure Sockets Layer – durch die Firma Netscape Communications. SSL erschien erstmals 1994, und bereits im nächsten Jahr – 1995 – wurde SSL 2.0 veröffentlicht, das bei Websites und Browsern populär wurde.

Im Laufe der Zeit wurde jedoch bekannt, dass SSL seine Schwachstellen hat, weshalb Experten mit dessen Verbesserung begannen. 1999 erschien TLS 1.0, das auf SSL 3.0 basierte und von der Internet Engineering Task Force (IETF) standardisiert wurde. Das neue Protokoll wurde verwendet, um sichere Verbindungen zwischen Clients und Servern im Internet herzustellen.

Später, im Jahr 2006, erschien TLS 1.1, das einige Mängel von TLS 1.0 behob. 2008 wurde TLS 1.2 veröffentlicht, das noch mehr Verbesserungen in der Sicherheit von Verbindungen brachte. Doch die Entwicklung stoppte nicht: 2018 wurde TLS 1.3 vorgestellt, das die letzte Version des Protokolls wurde und wichtige Änderungen in der Geschwindigkeit und Sicherheit von Verbindungen hatte.

Lesen Sie auch: Was ist eine Domain und wie unterscheidet sie sich vom Hosting

Welche Daten schützt das TLS-Protokoll

Lasst uns betrachten, wofür das TLS-Protokoll benötigt wird und vor welchen kriminellen Handlungen es die Informationen der Benutzer schützt.

- Schutz der Vertraulichkeit von Daten. TLS verschlüsselt die Daten, die zwischen dem Client und dem Server übertragen werden, sodass sie für Dritte, die versuchen, die für sie interessierenden Informationen abzufangen, unverständlich sind. Nur autorisierte Benutzer können auf diese Daten zugreifen.

- Gewährleistung der Integrität von Daten. TLS umfasst Mechanismen zur Überprüfung der Integrität von Daten während ihrer Übertragung. Dies ermöglicht es, alle Versuche zu erkennen, Daten während der Übertragung zu ändern oder zu beschädigen.

- Unterstützung der Serverauthentifizierung. TLS hilft sicherzustellen, dass Sie tatsächlich mit dem Server kommunizieren, mit dem Sie interagieren möchten. Dies wird durch die Verwendung von Zertifikaten erreicht, die die Echtheit des Servers bestätigen und Angriffe zur Serverfälschung verhindern.

- Verhinderung von Datenabfang und -fälschung. TLS hilft, das Abfangen von Daten während ihrer Übertragung über das Netzwerk zu vermeiden und verhindert deren Fälschung.

Wie funktionieren TLS-Protokolle

In diesem Abschnitt erklären wir Ihnen in einfachen Worten, wie TLS-Protokolle funktionieren und was hinter den Kulissen der Prozesse passiert. Dies ist eine Schritt-für-Schritt-Sequenz von Aktionen, die sehr schnell abläuft – beispielsweise dauert die Einrichtung einer TLS-Verbindung im Durchschnitt etwa 100-300 Millisekunden.

- Verbindung herstellen. Natürlich ist das erste, was zu tun ist, eine Verbindung zwischen dem Benutzergerät und dem Server herzustellen. Der Client sendet eine „ClientHello“-Nachricht an den Server, in der die unterstützten Versionen des TLS-Protokolls, die Sammlung kryptografischer Algorithmen und andere Parameter angegeben werden. Der Server antwortet mit einer „ServerHello“-Nachricht mit den ausgewählten Parametern.

Wenn es einfacher ist: Stellen Sie sich vor, Sie möchten mit einem Freund über einen verschlüsselten Kommunikationskanal sprechen. Zuerst müssen Sie sich darauf einigen, wie genau Sie das tun werden. Es ist wie die Wahl der Sprache, in der Sie beide kommunizieren werden. Nachdem Sie die Verschlüsselungsmethoden ausgewählt haben, ist es Zeit, die Schlüssel auszutauschen. Der Client und der Server tauschen diese Schlüssel aus, um die Sicherheit ihrer Verbindung zu gewährleisten. - Authentifizierung der Parteien. Der Server sendet dem Client ein Zertifikat zur Authentifizierung. Wenn der Client sich ebenfalls authentifizieren muss, sendet er sein Zertifikat als Antwort. In diesem Moment stellt der Client sicher, dass er tatsächlich mit dem Server kommuniziert, den er angesprochen hat, und nicht mit einem Betrüger – und umgekehrt erhält der Server die Bestätigung, dass der Client der ist, für den er sich ausgibt.

- Schlüsselgenerierung. Der Client und der Server generieren einen gemeinsamen geheimen Schlüssel mithilfe eines Schlüsselaustauschprotokolls, beispielsweise Diffie-Hellman. Um diesen Schlüssel sicher zu übertragen, wird asymmetrische Verschlüsselung verwendet. Hierbei werden unterschiedliche Schlüssel für die Verschlüsselung und Entschlüsselung verwendet: ein öffentlicher und ein privater.

- Verschlüsselung und Verarbeitung von Daten. Jetzt, da der Client und der Server sich gegenseitig vertrauen, beginnen sie, Daten auszutauschen. Alle diese Daten werden verschlüsselt, damit niemand sonst sie lesen kann. Dafür wird symmetric encryption verwendet – zur Verschlüsselung und Entschlüsselung wird derselbe Schlüssel benötigt.

- Verbindung beenden. Wenn die gesamte notwendige Kommunikation abgeschlossen ist, schließen der Client und der Server die Verbindung. Sie tauschen keine Daten mehr aus und trennen den Kommunikationskanal.

Lesen Sie auch: Was ist robots.txt und wie konfiguriert man robots.txt für WordPress

Wie wird das TLS-Protokoll in den Dienstleistungen von Hosting-Anbietern verwendet

In den Dienstleistungen von Hosting-Anbietern wird TLS verwendet, um die Datenübertragung zwischen Benutzern und Servern zu schützen.

Verschlüsselung des Website-Traffics

TLS wird verwendet, um die Daten zu verschlüsseln, die zwischen den Webbrowsern der Benutzer und den Webservern übertragen werden. Dies geschieht durch die Verwendung von HTTPS, das die sichere Version von HTTP ist.

Wie es funktioniert:

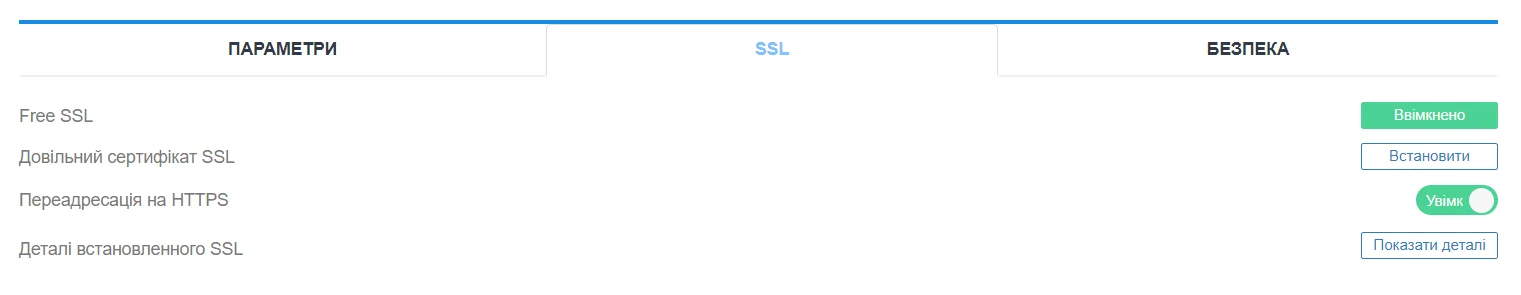

- SSL/TLS-Zertifikate: Hosting-Anbieter bieten SSL/TLS-Zertifikate an, die auf dem Webserver installiert werden können.

- Automatische Unterstützung von HTTPS: Viele Hosting-Anbieter bieten die Möglichkeit der automatischen Installation und Aktualisierung von SSL/TLS-Zertifikaten, beispielsweise mit Let's Encrypt.

Insbesondere bei Cityhost können Sie ein kostenloses SSL-Zertifikat installieren und die HTTPS-Umleitung über das Kontrollpanel in nur zwei Klicks aktivieren. Auch unter unseren Dienstleistungen gibt es den Erwerb von kostenpflichtigen Zertifikaten mit unterschiedlichem Schutzniveau.

Lesen Sie auch: Wie man seine Website für mobile Geräte optimiert

Schutz von E-Mails

TLS wird auch verwendet, um den E-Mail-Traffic zu verschlüsseln.

Wie es funktioniert:

- SMTP über TLS (SMTPS) – E-Mail-Server verwenden TLS zur Verschlüsselung von Verbindungen beim Versenden von E-Mails über das SMTP-Protokoll.

- IMAP/POP3 über TLS – Eingehende E-Mails werden durch die Verschlüsselung von Verbindungen beim Einsatz der Protokolle IMAP oder POP3 geschützt.

Schutz von FTP und anderen Diensten

Für die Sicherheit der Datenübertragung zwischen Benutzern und Servern werden sichere Versionen von Protokollen wie FTPS (FTP Secure) oder SFTP (SSH File Transfer Protocol) verwendet.

Wie es funktioniert:

- FTPS: Verwendet TLS zur Verschlüsselung von Verbindungen zwischen dem FTP-Client und dem Server.

- SFTP: Verwendet SSH für die Sicherheit, wird aber auch häufig von Hosting-Anbietern für die sichere Übertragung von Dateien angeboten.

Lesen Sie auch: SPAM: Warum E-Mails dort landen und wie man das vermeiden kann

Schutz des Hosting-Control-Panels

Hosting-Anbieter verwenden TLS, um die Verbindungen zum Hosting-Control-Panel zu schützen. Dadurch ist ein sicherer Zugriff der Benutzer auf ihre Konten und Daten möglich.

Vor welchen Cyber-Bedrohungen schützt TLS

Im Internet gibt es viele Cyber-Bedrohungen, vor denen das TLS-Protokoll schützt.

- Man-in-the-Middle-Angriffe. Dies ist ein Angriff, bei dem ein Angreifer die zwischen Ihnen und dem Server übertragenen Daten abfängt und potenziell verändert.

- DNS-Spoofing (DNS-Cache-Vergiftung). Angreifer können DNS-Einträge fälschen, um Sie auf gefälschte Websites umzuleiten, selbst wenn Sie die richtige Adresse der Website eingeben. Bei einer Verbindung zu einer Website über HTTPS überprüft der Browser das Zertifikat des Servers. Wenn das Zertifikat nicht dem Erwarteten entspricht, warnt der Browser Sie vor möglicher Gefahr. Dies hilft, gefälschte Websites zu finden, selbst wenn sie einen korrekten Domainnamen verwenden.

- Sitzungs-Hijacking. Ein Angreifer fängt Ihre Sitzung mit der Website nach der Authentifizierung ab. Dies ermöglicht es ihm, in Ihrem Namen zu handeln. TLS verschlüsselt den gesamten Verkehr, einschließlich der Sitzungscookies. Dies erschwert es Angreifern, Ihre Sitzungsdaten abzufangen und zu verwenden.

- Datenmanipulation. Ein Angreifer kann die zwischen Ihnen und dem Server übertragenen Daten ändern. Zum Beispiel kann er den Betrag einer Transaktion während einer Online-Zahlung ändern. TLS gewährleistet die Integrität der Daten durch Mechanismen zur Überprüfung der Nachrichtenintegrität (MAC).

- Wiederholungsangriffe. Ein Angreifer fängt Ihre vorherige erfolgreiche Transaktion ab und sendet sie erneut, um zu versuchen, sie erneut durchzuführen. TLS verwendet eindeutige Sitzungsnummern und Zeitstempel, was die Wiederverwendung abgefangener Daten erschwert.

- Abhören (Sniffing). Angreifer können spezielle Tools verwenden, um Ihren Verkehr abzufangen und unverschlüsselte Daten wie Passwörter, Kreditkartennummern und persönliche Nachrichten zu lesen. TLS verschlüsselt den gesamten Verkehr, der zwischen Ihrem Gerät und dem Server übertragen wird, sodass es für Angreifer unmöglich ist, ihn zu lesen.

- Man-in-the-Browser (MitB). Ein Angreifer verwendet Malware, um schädlichen Code in den Browser des Opfers einzufügen. Dies ermöglicht es, Transaktionen ohne Wissen des Benutzers zu ändern. Obwohl TLS nicht verhindern kann, dass Malware installiert wird, erschwert es das Abfangen und Manipulieren von Daten, die über eine sichere Verbindung übertragen werden, und verringert die Effektivität solcher Angriffe.

- Cross-Site-Scripting (XSS). Angreifer fügen einen schädlichen Skript in eine Website ein, der im Browser des Opfers ausgeführt wird. Dieses Skript kann Cookies oder andere vertrauliche Daten stehlen. TLS schützt nicht direkt vor XSS, verschlüsselt jedoch Cookies und andere vertrauliche Daten, was das Risiko ihres Diebstahls selbst im Falle eines erfolgreichen XSS-Angriffs verringert.

- Downgrade-Angriffe. Angreifer versuchen, Ihren Browser dazu zu bringen, ältere, weniger sichere Versionen von Protokollen zur Verbindung mit dem Server zu verwenden. Moderne Implementierungen von TLS beinhalten Mechanismen zur Verhinderung von Sicherheitsherabstufungen (z.B. HSTS - HTTP Strict Transport Security), die Browser dazu zwingen, nur sichere Verbindungen zu verwenden.

Beliebte Sicherheitstests für Websites

Der Schutz von Websites ist eine kritische Aufgabe im modernen Internet, wo Cyber-Bedrohungen ständig weiterentwickelt werden. Eine Möglichkeit besteht darin, regelmäßige Sicherheitstests durchzuführen. Solche Tests helfen, Schwachstellen zu identifizieren, bevor sie von Angreifern ausgenutzt werden.

Penetrationstest

Ein Penetrationstest simuliert Hackerangriffe, um Schwachstellen im Sicherheitssystem der Website zu identifizieren. Dabei können sowohl manuelle Tests als auch automatisierte Tools verwendet werden – spezielle Programme zum Scannen und Testen verschiedener Teile der Website.

Beliebte Tools:

- Metasploit: Eine leistungsstarke Plattform für Penetrationstests.

- Burp Suite: Ein umfassendes Tool zur Sicherheitstestung von Webanwendungen.

Schwachstellenscanning

Scanning-Tools überprüfen die Website auf bekannte Schwachstellen wie SQL-Injection, XSS (Cross-Site Scripting), falsche Serverkonfigurationen usw.

Beliebte Tools:

- Nessus: Einer der beliebtesten Schwachstellenscanner.

- OpenVAS: Eine Open-Source-Lösung zum Scannen von Schwachstellen.

SQL-Injection-Tests

SQL-Injection-Tests beinhalten den Versuch, schädliche SQL-Abfragen über Eingabeformulare oder URL-Parameter einzufügen.

Beliebte Tools:

- sqlmap: Ein automatisiertes Tool zur Erkennung von SQL-Injection.

- Havij: Ein Tool zur Automatisierung von SQL-Injection.

XSS-Tests

XSS-Tests beinhalten den Versuch, schädlichen Code über Eingabeformulare, URL-Parameter oder andere Methoden einzufügen.

Beliebte Tools:

- OWASP ZAP (Zed Attack Proxy): Ein Tool zur Sicherheitstestung von Webanwendungen, einschließlich XSS.

- XSSer: Ein spezialisiertes Tool zur Erkennung von XSS-Schwachstellen.

CSRF-Tests

CSRF-Tests beinhalten den Versuch, Benutzer zu unerwünschten Aktionen ohne deren Wissen zu bewegen.

Beliebte Tools:

- Burp Suite: Enthält Tools zur CSRF-Testung.

- OWASP CSRFGuard: Ein Tool zum Schutz vor CSRF-Angriffen.

Sicherheitstest der Konfiguration

Tools zur Konfigurationstestung überprüfen die Einstellungen von Webservern, Firewalls, Datenbanken und anderen Komponenten auf gefährliche Konfigurationen.

Beliebte Tools:

- Lynis: Ein Tool zur Sicherheitsprüfung von Systemen, die auf Linux und Unix basieren.

- Chef InSpec: Ein Tool zur Testung und Gewährleistung der Konformität von Konfigurationen.

Stresstest

Überprüfung der Fähigkeit der Website, hohe Lasten und DoS (Denial of Service)-Angriffe zu bewältigen. Stresstest-Tools simulieren hohe Lasten auf Servern und überprüfen, wie das System mit einer großen Anzahl von Anfragen umgeht.

Beliebte Tools:

- Apache JMeter: Ein Tool zur Leistungstestung und Lasttestung.

- Locust: Ein Tool für skalierbare Lasttests.

Lesen Sie auch: Was ist ein DDoS-Angriff und wie schützt man seine Website/Server

TLS spielt eine entscheidende Rolle im modernen Internet, indem es den Schutz von Daten während ihrer Übertragung zwischen Clients und Servern gewährleistet. In den letzten Jahrzehnten ist TLS zum Standard geworden, um die Vertraulichkeit, Integrität und Authentizität von Informationen, die im Netzwerk übertragen werden, sicherzustellen.

Einer der Hauptvorteile von TLS ist seine ständige Weiterentwicklung und Anpassung an neue Bedrohungen. Moderne Versionen des Protokolls, wie TLS 1.3, haben die Sicherheit und Leistung im Vergleich zu ihren Vorgängern erheblich verbessert, indem sie die Verbindungszeit verkürzt und die Widerstandsfähigkeit gegenüber Angriffen erhöht haben.

Um jedoch den maximalen Nutzen aus TLS zu ziehen, ist es wichtig, es richtig zu konfigurieren und regelmäßig zu aktualisieren. Die Verwendung schwacher Verschlüsselungen oder älterer Protokollversionen kann alle Sicherheitsvorteile von TLS zunichte machen. Daher sollten Systemadministratoren die ständig aktualisierten Empfehlungen und Best Practices sorgfältig beachten.