W internecie istnieje wiele technologii hakerskich. Mają różne cele — kradzież pieniędzy lub danych, szantaż, eliminacja konkurencji. Najczęściej motywacja sprowadza się do nielegalnych korzyści finansowych, ale są też inne powody, które skłaniają hakerów do opracowywania złośliwego oprogramowania.

Czarni programiści wymyślili wiele sposobów na wyrządzenie szkody zasobom internetowym lub serwerom. Jednym z najczęściej występujących jest atak DDoS.

Czym jest atak DDoS

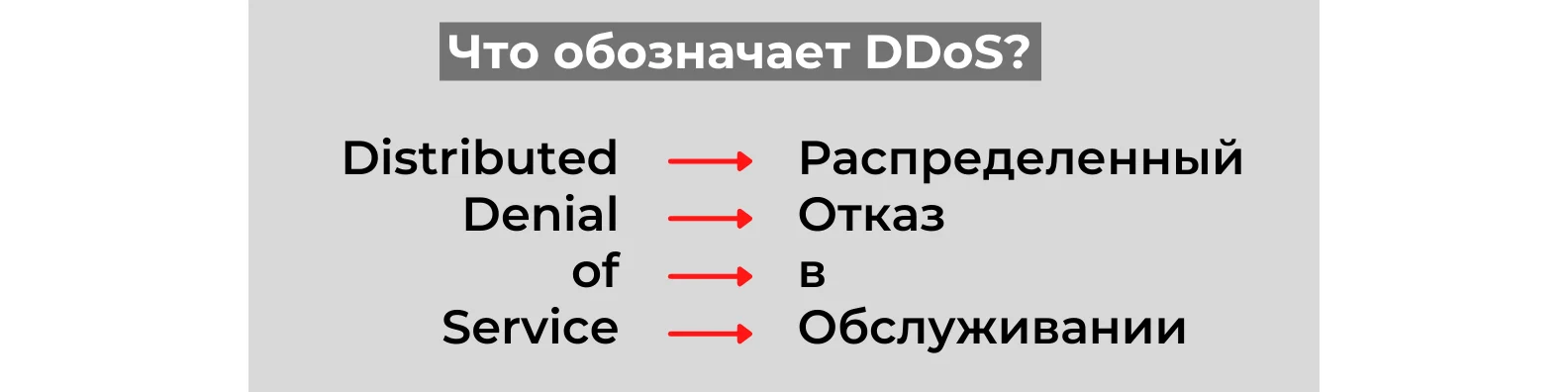

Atak DDoS — to masowe bombardowanie serwera jednoczesnymi śmieciowymi żądaniami, które wyczerpują zasoby pamięci operacyjnej i całkowicie zapełniają ruch. Atak prowadzi do odmowy usługi (Denial of Service): z powodu przeciążenia kanału strona przestaje odpowiadać prawdziwym odwiedzającym lub całkowicie się wyłącza. W takich przypadkach mówi się: «Położyli (zrzucili) DDoS-em».

Z odmową usługi się uporaliśmy, ale co oznacza słowo «rozproszony» (Distributed)? Tak w terminie zaznaczony jest fakt, że atak przeprowadzany jest jednocześnie z kilku urządzeń, jest rozproszony.

Atakom mogą podlegać strony internetowe, sieci, usługi pocztowe, aplikacje mobilne i inne zasoby internetowe. Ataki DDoS występują na wszystkich poziomach połączenia sieciowego, dlatego mają wiele różnych rodzajów i metod.

Skutki udanego ataku DDoS mogą być katastrofalne — spadek w wynikach wyszukiwania z powodu niedostępności, całkowite wyłączenie serwera przez centrum danych, straty z powodu przestoju usługi, straty reputacyjne dla firmy.

Skąd pochodzi atak DDoS

-

Stresory. To specjalne usługi, które udostępniają moce swoich serwerów do testów obciążeniowych na zdolność do przeciwdziałania atakom DDoS. Wystarczy wprowadzić adres strony, wybrać typ ataku, opłacić usługę i przeanalizować wynik. Stresory są pozycjonowane jako usługa do testowania własnej strony i same w sobie nie są uważane za złośliwe. Ale z takiej usługi często korzystają także ci, którzy chcą pozbyć się konkurencji. Przestępcy maskują swoje adresy IP za pomocą serwerów proxy, dlatego nie ma możliwości śledzenia, kto i w jakim celu opłacił usługę. Moc takich ataków jest niewielka, używane są najprostsze rodzaje. Ale to często wystarcza, aby położyć mały sklep internetowy. Jeśli mówimy o hakerach — w ten sposób korzystają nowicjusze, którzy jeszcze nie mają wystarczającej wiedzy i pieniędzy na samodzielne działania.

-

Serwery. Do przeprowadzania ataków kupowane są lub wynajmowane serwery, które nie były zablokowane. Na nich instalowane jest specjalne oprogramowanie do przeprowadzania ataków. Takimi zajmują się już bardziej zaawansowani hakerzy. Czasami serwerów, które ma jeden haker DDoS, jest niewystarczająco, aby położyć stronę, i wtedy może zwrócić się do kolegów, aby pomogli swoimi mocami za określony procent. Tak mogą organizować się całe zespoły «ddosowców».

-

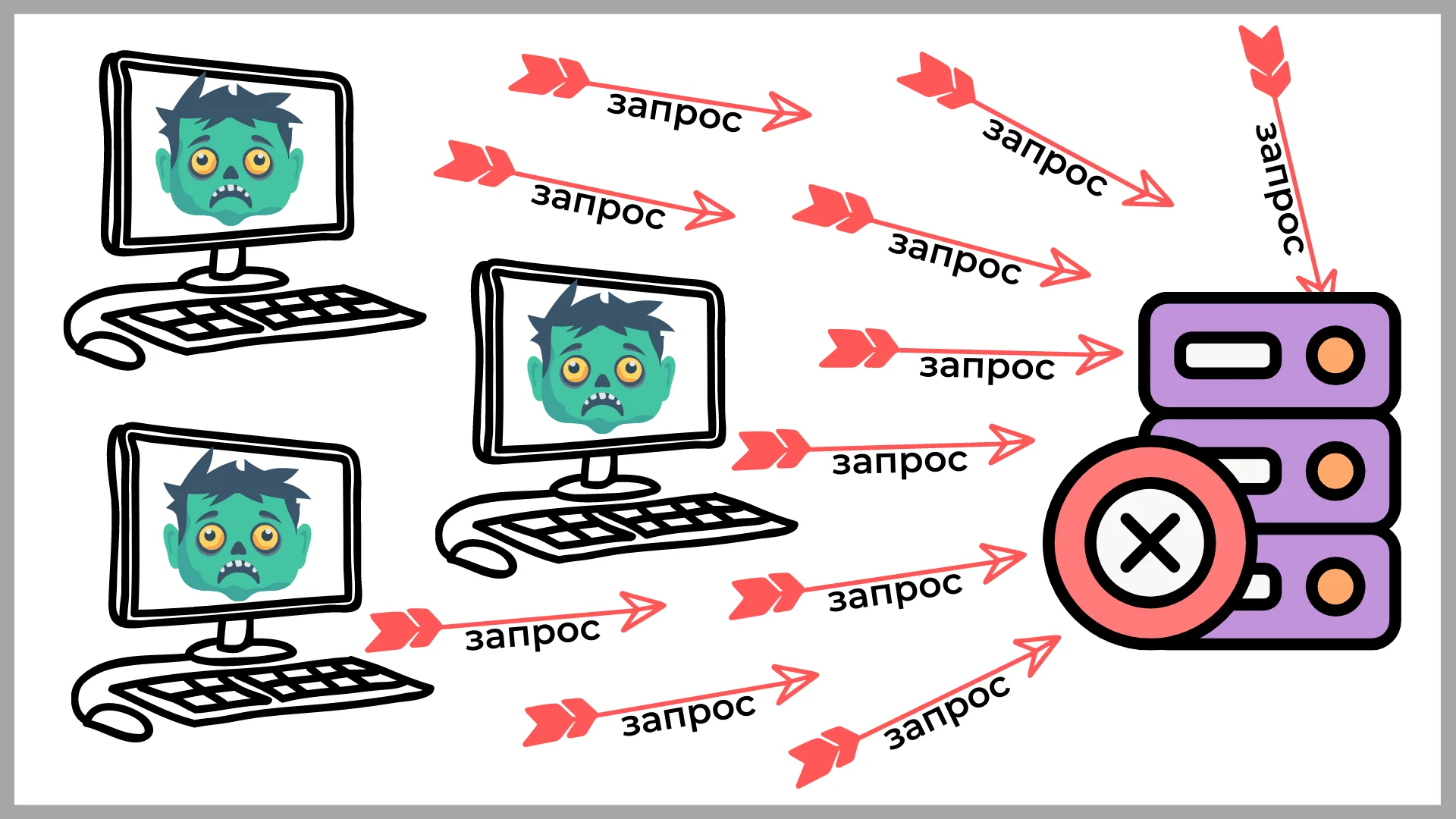

Botnet. To najtrudniejszy i najpotężniejszy z wszystkich systemów do przeprowadzania ataków DDoS. Najpierw trzeba stworzyć armię «komputerów-zombie» — to właśnie botnet. Tak nazywane są urządzenia użytkowników, nad którymi kontrolę przejęli przestępcy. Przejęcie kontroli odbywa się za pomocą wirusów, które rozprzestrzeniają się przez wysyłki lub zhakowane strony. Wirus wbudowuje się w system operacyjny i pozwala hakerowi zdalnie wydawać polecenia. Właściciele nawet nie są świadomi nielegalnego zachowania swoich komputerów, ponieważ wirus w żaden sposób się nie ujawnia. Często hakerzy mają dużą bazę takich zombie, stale ją aktualizują i okresowo wysyłają do walki. Botnety mogą być po prostu ogromne — do kilku milionów maszyn. Żyją przez kilka lat, a szczególnie duże mają nawet imiona. Utrzymanie takiego «gospodarstwa» jest drogie, wymaga dużo czasu i wiedzy, dlatego uważa się to za najbardziej zaawansowany poziom. Zleceniodawcy zwracają się do właścicieli botnetów, aby skorzystać z ich usług. Atak DDoS botnetem kosztuje niemało, ale jest w stanie położyć nawet najsilniejszy zasób internetowy.

Algorytm przygotowania i przeprowadzenia ataku DDoS na stronę lub serwer

Atak DDoS — to masowe przedsięwzięcie, wymagające starannego przygotowania.

Etapy przygotowania ataku:

-

Badanie ofiary — zbieranie informacji o podatnościach, na które można skuteczniej uderzyć: na jakich serwerach umieszczona jest strona, jak napisany jest kod. Również na podstawie uzyskanych danych wybierana jest metoda ataku.

-

Na urządzeniach-botach lub serwerach wdrażany jest złośliwy kod, za pomocą którego będzie przeprowadzany atak.

-

Przeprowadzany jest atak DDoS, analizowane są wyniki. Jeśli nie przyniósł oczekiwanego efektu, ustalane są przyczyny. Następnie atak może się powtórzyć (i nie raz).

Czytaj także: Złe boty: jak szkodzą stronie i jak je zablokować

Po co stosuje się ataki DDoS na strony

Hakerzy dążą do wyłączenia stron i serwerów z różnych powodów:

-

Eliminacja konkurencji. Firmy mogą zlecać ataki na strony konkurencji. Jeśli to duży portal komercyjny, to nawet jeden dzień przestoju lub spowolnienia pracy prowadzi do ogromnych strat.

-

Szantaż. Przestępcy «zrzucają» stronę, po czym piszą lub dzwonią do właścicieli, używając danych kontaktowych podanych na samej stronie internetowej. Żądają wypłaty określonej kwoty za zaprzestanie ataku, który może trwać nawet kilka dni. Jeśli praca firmy zależy od strony, czasami taniej jest zapłacić oszustom, w przeciwnym razie straty będą jeszcze większe.

-

Motywy polityczne. Atak może być przeprowadzany na strony organizacji rządowych, partii politycznych, poszczególnych polityków, mediów lub być wykorzystywany jako akcja protestacyjna.

-

Szkolenie. Ataki DDoS wymagają wiedzy i doświadczenia, dlatego wiele z nich — to po prostu próbne działania początkujących «ddosowców».

-

Rozrywka i próżność. Ataki często wynikają z banalnej chęci zabawy, wypróbowania swoich sił lub pokazania kolegom, na co stać hakera.

-

Motywy osobiste. Atak DDoS może zlecić każdy człowiek swojemu prześladowcy. Zdarzały się nawet przypadki, że mąż, dowiedziawszy się o zdradzie, zlecał atak na stronę żony, przez którą prowadziła biznes.

-

Internetowy szantaż. Przestępca przeprowadza atak i zwraca się do właściciela strony z propozycją: co miesiąc płacić określoną kwotę, aby strona nie upadła. W przeciwnym razie będzie atakowana wiele razy, aż ofiara się podda.

-

Reklama. Haker atakuje stronę, a następnie oferuje właścicielom usunięcie podatności, które znalazł podczas takiego nieproszony testu obciążeniowego.

Ochrona strony przed atakami DDoS: jak zabezpieczyć stronę

Ochrona strony przed atakami DDoS odbywa się z dwóch stron — wysiłkami samego webmastera i dostawcy, który udostępnił hosting lub serwer w dzierżawę. Dlatego bardzo ważne jest, aby wybierać dostawcę usług, który gwarantuje dobrą ochronę przed atakami.

Wsparcie techniczne Cityhost działa przez całą dobę, zapewniając bezpieczeństwo serwerów i stron internetowych na nich umieszczonych. Próby ataków DDoS są stale monitorowane i usuwane ręcznie. Jeśli atak jest bardzo silny i cierpi cały serwer — pracownicy przekierowują stronę na serwer proxy i już na nim filtrują ruch różnymi metodami. Centrum danych również filtruje zbyt aktywny protokół DDoS, jeśli fizycznie zapełnia się szerokość kanału i wyczerpują się zasoby maszyny.

Kiedy zaczyna się atak DDoS na stronę, nasi administratorzy od razu to zauważają. Ale jeśli właściciel widzi, że strona została zaatakowana, nie zaszkodzi zgłosić to do wsparcia technicznego.

Każdy atak jest unikalny, dlatego personel wsparcia technicznego zawsze działa w zależności od sytuacji. Nie ma pełnej automatycznej ochrony, wszystkie programy ochronne mogą filtrować tylko najprostsze ataki DDoS. Dzięki naszemu doświadczeniu z poprzednich lat i wielu atakom już opracowano wzorce ochrony pod określone przypadki, co pozwala radzić sobie z atakami DDoS bardzo skutecznie i szybko.

Prawdziwy przypadek: właściciel zasobu internetowego postanowił całkowicie zabezpieczyć automatycznymi metodami swoją stronę. Zatrudnił hakera do testowania, a po zainstalowaniu każdego nowego poziomu ochrony ten przeprowadzał próbny atak. W rezultacie webmasterowi udało się całkowicie zabezpieczyć swoją stronę, a haker nie mógł jej położyć. Ale z powodu nadmiaru dodatkowych filtrów każda strona ładowała się przez 20 sekund, a zwykłym użytkownikom trudno było dostać się na stronę.

Tak więc próby automatyzacji ochrony powinny być umiarkowane i nie obniżać wydajności strony.

Jednak webmaster może i nawet powinien podjąć kilka kroków w celu podstawowego zabezpieczenia strony lub wynajętego serwera.

Aby konceptualnie określić metody ochrony, należy ocenić samego DDoS-a, przeanalizować, w jaki sposób przeprowadzany jest atak. Może to być:

-

Jedna podsieć

-

Jeden User-Agent

-

Jeden region

-

Taka sama wielkość pakietów

-

Jeden URL itd.

W związku z tym metody ochrony powinny być realizowane w oparciu o wyniki oceny poprzednich kryteriów. Na przykład, dla podsieci potrzebne jest zablokowanie maski CIDR sieci na poziomie konfiguracji zapory.

Dla User-Agentów, pakietów lub adresów URL odpowiednia będzie blokada na poziomie serwera WWW (regułą nginx lub .htaccess, która ogranicza dostęp do strony).

Ruch wychodzący z jednego regionu blokowany jest za pomocą modułu GeoIP.

Najprostsza i najszybsza metoda — zablokować region, jeśli źródło botnetu pochodzi z jednego kraju. Jeśli źródła ataku są rozproszone globalnie po świecie — pozostawić dostęp do strony na czas tylko dla użytkowników swojego regionu, na przykład dla Ukrainy.

To pozwoli zmniejszyć obciążenie strony i podjąć dalsze kroki w celu neutralizacji problemu.

Dodatkowo można skonfigurować filtr Fail2ban i zaporę: blokować adresy IP, z których wysyłane są żądania z określoną częstotliwością. Jednak w przypadku dużych sieci botnetowych nie jest to skuteczne, ponieważ zadanie jest zasobożerne: trzeba stale analizować logi i przeprowadzać blokady według określonego kryterium.

Z uniwersalnych metod ochrony możemy polecić:

- Cloudflare — usługa, która zapewnia stronom ochronę przed atakami DDoS na płatnych i bezpłatnych taryfach.

- Moduł nginx — ogranicza prędkość żądań w określonej strefie.

- Captcha + cookie. Większość botów odpadnie na etapie akceptacji cookie, drugim barierą ochronną będzie captcha. Jeśli oba kryteria są spełnione — witaj na stronie, jeśli chociaż jedno nie — ograniczyć dostęp do strony.

Ale trzeba rozumieć, że zadanie instalacji cookie i captcha powinno zajmować jak najmniej zasobów samej maszyny. - Konfiguracja load balancera (Load balancer) w postaci węzła proxy, który będzie filtrować ruch i kierować go z powrotem do punktu (na serwer), gdzie umieszczona jest strona.

Powinieneś być gotowy zawsze do migracji strony na inny zasób poprzez zmianę DNS, przygotowanie plików konfiguracyjnych dla maszyny proxy itd. - Odpowiedź 444. Najbardziej efektywnym pod względem zasobów serwera jest zwrócenie odpowiedzi 444 nginx (brak odpowiedzi), która przy wykryciu podejrzanego żądania zrywa połączenie, nie czekając na zakończenie skryptu.

Metod walki z atakami DDoS jest wiele, ale do ich zastosowania konieczne jest przeprowadzenie wstępnej analizy źródła.

Czytaj także: Po co potrzebny jest Cloudflare i jak podłączyć do niego stronę

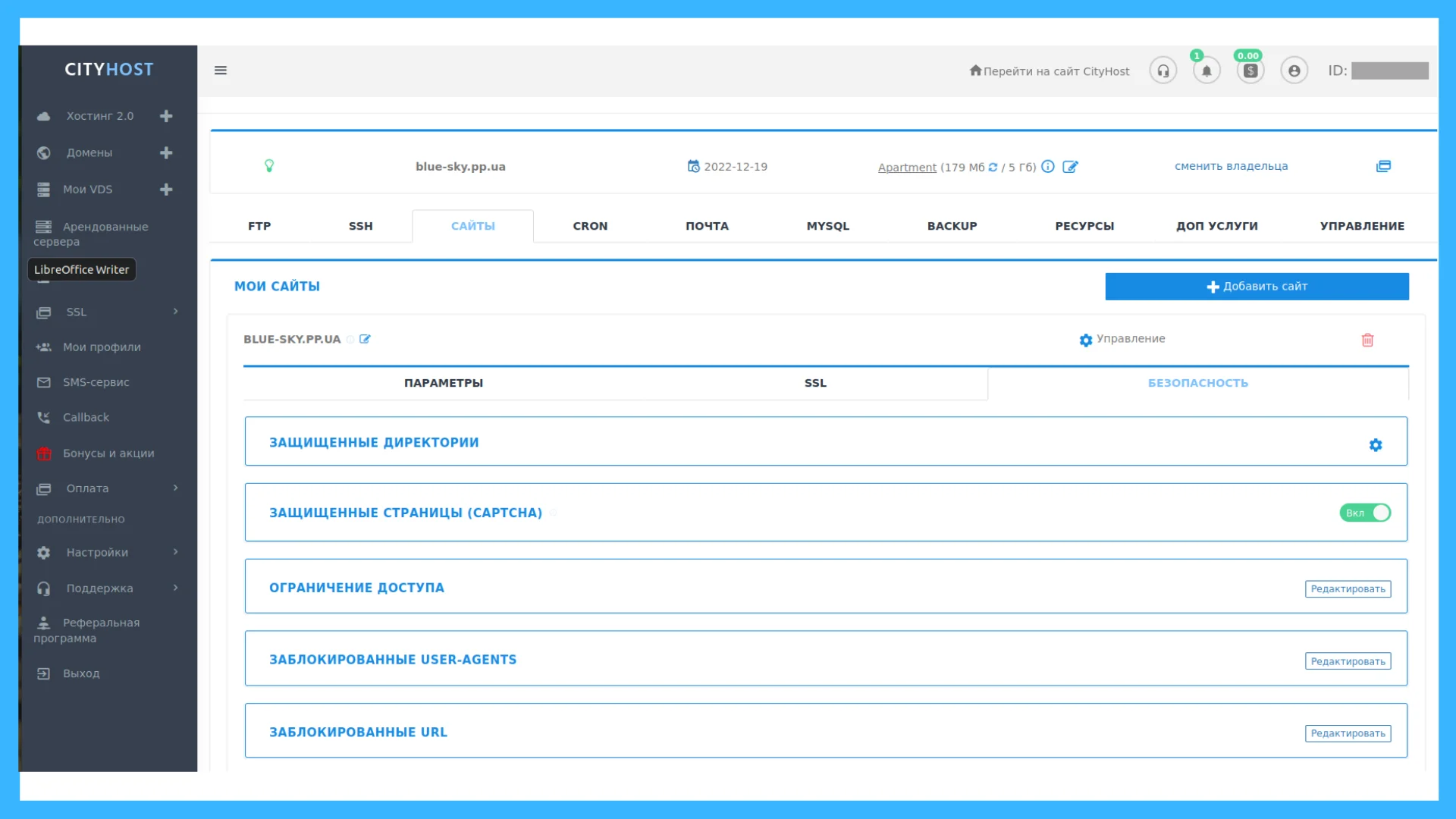

Narzędzia ochrony strony przed atakami DDoS w panelu hostingu Cityhost

W panelu narzędzi klienta znajdują się możliwości wstępnej ochrony strony przed nielegalnym dostępem i atakami DDoS. Można przejść do sekcji w następujący sposób: Hosting 2.0 ⇒ Przycisk «Zarządzanie» obok nazwy strony ⇒ Zakładka «Bezpieczeństwo».

Ten zestaw narzędzi jest używany nie tylko do zapobiegania atakom DDoS, ale także do walki z innymi metodami hakerskich włamań.

-

Chronione katalogi. Możesz ustawić dostęp za pomocą loginu i hasła do dowolnego działu lub strony. Ochronę można stosować dla katalogu administracyjnego, zamkniętych sekcji strony lub nawet dla strony głównej. Prawda, ostatnia opcja nie nadaje się w każdym przypadku. Wtedy przy wejściu na stronę główną każdy użytkownik będzie musiał wprowadzić hasło — masowym zasobom internetowym to wręcz nieopłacalne. Ale dla zamkniętych korporacyjnych forów lub stron w trakcie budowy taka ochrona przed osobami postronnymi będzie doskonała.

-

Captcha. Wczesne wersje irytowały użytkowników, zmuszając do wyboru rowerów i motocykli, dlatego webmasterzy często wyłączali captcha. W ostatnich wersjach wystarczy zaznaczyć pole obok słów «>Potwierdź, że nie jesteś robotem» — taka prosta czynność odcina botom możliwość dostania się na stronę. Captcha może być instalowana zarówno obowiązkowo, jak i włączana w odpowiedzi na zwiększony ruch z określonego urządzenia. Jeśli z komputera lub smartfona napływa wiele żądań, proponuje mu się przejście weryfikacji, aby upewnić się, że nie jest częścią botnetu. Cityhost instaluje obowiązkową captchę dla administracji CMS, aby nie mogły się tam dostać boty.

-

Ograniczenie dostępu. Zabrania dostępu do strony określonym adresom IP.

-

Zablokowane User-Agenty. Opcja może zabraniać dostępu programom działającym w imieniu użytkownika w sieci. Najczęściej są to przeglądarki, a User-Agent — to ciąg, który identyfikuje każdą aplikację kliencką.

-

Zablokowane URL. Pozwala blokować podejrzane linki.

Dla ostatnich trzech funkcji ograniczenia dostępu ustalane są ręcznie dla każdego przypadku. Należy monitorować logi strony i sprawdzać, z jakich adresów lub przeglądarek pochodzi zbyt wiele żądań. Tacy «goście» są wpisywani na listę zablokowanych i nie będą mieli więcej dostępu do strony.

Atak DDoS — to powszechna i destrukcyjna technologia, po którą sięga się coraz częściej z powodu masowego przejścia biznesu do internetu w związku z pandemią. Ofiarą może stać się każda strona. Nawet jeśli to mały blog, trudno być pewnym, że nie zechce na nim poćwiczyć początkujący haker. Dlatego zadaniem każdego webmastera — jest zadbanie o solidną ochronę swojej strony lub wynajętego serwera.