- Czym jest protokół TLS i co oznaczają wersje 1.0, 1.1, 1.2 i 1.3

- Krótka historia rozwoju TLS

- Jakie dane chroni protokół TLS

- Jak działają protokoły TLS

- Jak protokół TLS jest wykorzystywany w usługach dostawców hostingu

- Przed jakimi zagrożeniami cybernetycznymi chroni TLS

- Popularne testy bezpieczeństwa dla stron internetowych

W wielkim świecie Internetu, gdzie szukamy informacji, komunikujemy się i robimy zakupy, bezpieczeństwo naszych danych osobowych jest bardzo ważne. Jednym z głównych narzędzi ochrony — jest protokół TLS.

Przyjrzyjmy się bliżej, czym są protokoły TLS, jak rozwijały się z czasem i stały się nieodłączną częścią naszego cyfrowego życia. Porozmawiamy również o kwestiach branżowych — jak protokół TLS jest wykorzystywany do poprawy bezpieczeństwa usług hostingu wirtualnego, a także innych usług i narzędzi, które oferują dostawcy hostingu.

Czym jest protokół TLS i co oznaczają wersje 1.0, 1.1, 1.2 i 1.3

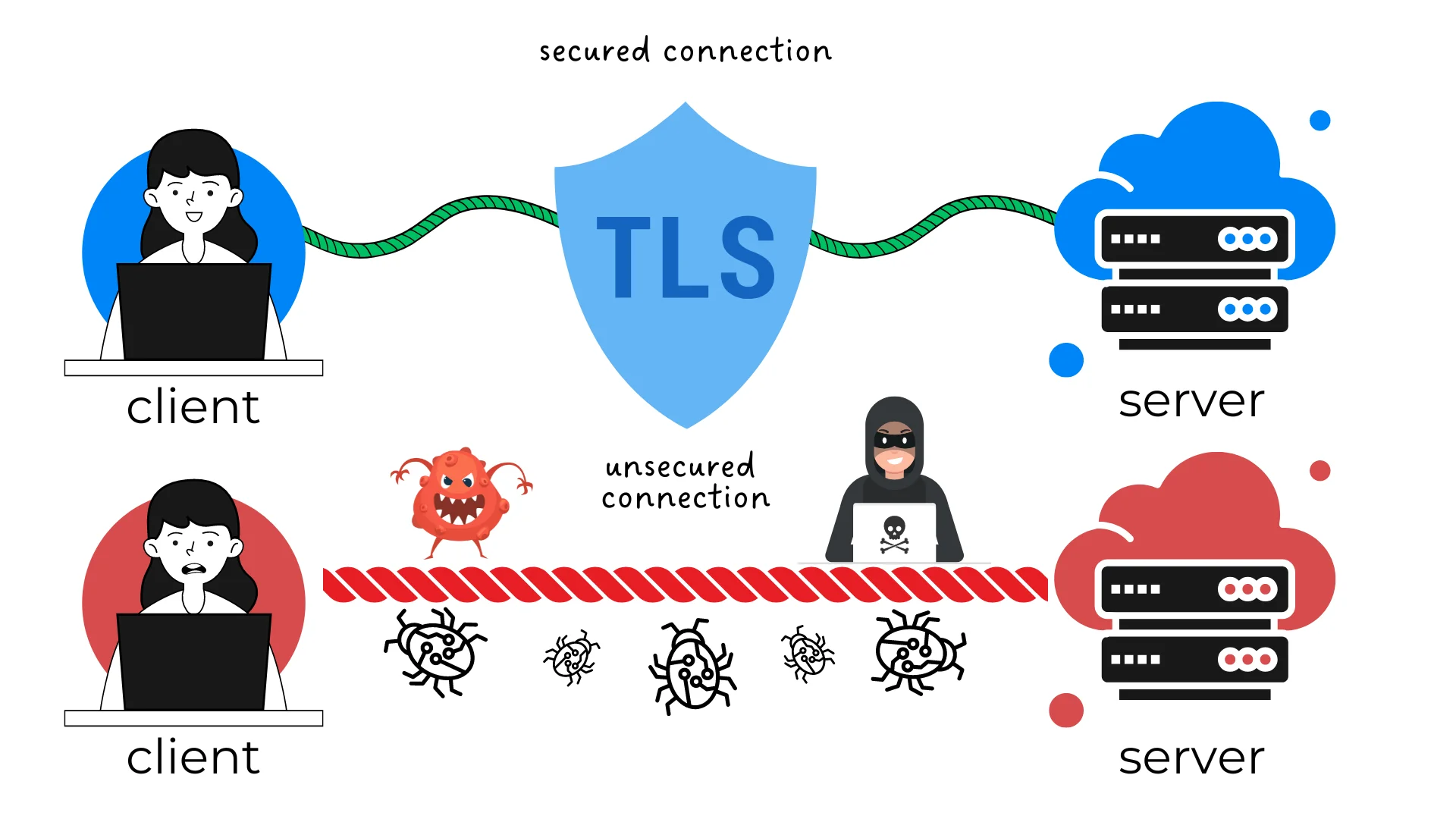

Protokół TLS (Transport Layer Security) — to protokół kryptograficzny, specjalne zasady, które pomagają chronić prywatność i bezpieczeństwo użytkowników sieci globalnej. Pomagają one uczynić informacje przesyłane przez Internet niedostępnymi dla cyberprzestępców.

Akronim TLS oznacza Transport Layer Security, czyli Protokół bezpieczeństwa warstwy transportowej. Ważne jest, aby wiedzieć, że TLS — to swoisty «kod» do ochrony danych. Kiedy korzystasz z Internetu, twoje dane podróżują przez różne sieci, gdzie mogą znajdować się hakerzy. TLS pomaga uczynić twoje dane zakodowanymi, aby hakerzy mieli trudności z ich zrozumieniem.

TLS działa jak niewidzialna «koperta protokołu», która owija dane, aby nikt poza nadawcą i odbiorcą nie mógł ich przeczytać.

Teraz o liczbach. TLS 1.0 i 1.1 — to starsze wersje tego protokołu, a 1.2 i 1.3 — nowsze. Jak w każdej technologii, z czasem pojawiają się lepsze i bezpieczniejsze wersje.

Obecnie aktualna i najbardziej rozpowszechniona wersja protokołu TLS to 1.30. Wszystkie wcześniejsze wersje (SSL, TLS 1.0, TLS 1.1, TLS 1.2) uznawane są za przestarzałe.

Wsparcie dla starszych wersji TLS (1.0 i 1.1) jest kończone. Oznacza to, że programy lub systemy korzystające z tych wersji protokołu mogą stracić połączenie z serwerami lub usługami, które wymagają nowszych wersji TLS. Dlatego zaleca się aktualizację systemów i programów w celu wsparcia TLS 1.30.

Poprzednikiem TLS był SSL, który od dawna uznawany jest za niebezpieczny i nie jest wspierany.

Doczytując do tego momentu, prawdopodobnie pomyślałeś: stop, jeśli protokół SSL jest przestarzały i nie jest używany, dlaczego więc istnieją certyfikaty SSL, które są obowiązkowe dla stron internetowych?

Termin «certyfikat SSL» stał się standardem w tej dziedzinie od początku używania SSL, a chociaż obecnie używane są certyfikaty dla połączeń TLS, termin «certyfikat SSL» pozostał w użyciu z powodu jego historycznej powszechności i zrozumiałości dla użytkowników. W rzeczywistości nowoczesne certyfikaty bezpieczeństwa SSL są w rzeczywistości certyfikatami, które są używane do zapewnienia połączeń TLS.

Czytaj także: Czym jest certyfikat SSL, po co jest potrzebny i jak go wybrać

Krótka historia rozwoju TLS

Kiedy Internet dopiero zaczynał swoją drogę do powszechnego użytku, ludzie zrozumieli, że przesyłanie danych przez sieć może być niebezpieczne. Rozwiązaniem tego problemu było opracowanie SSL — Secure Sockets Layer — przez firmę Netscape Communications. Po raz pierwszy SSL pojawił się w 1994 roku, a już w następnym — 1995 roku, wydano SSL 2.0, który stał się popularny wśród stron internetowych i przeglądarek.

Jednak z czasem okazało się, że SSL ma swoje luki, dlatego specjaliści przystąpili do jego udoskonalania. W 1999 roku pojawił się TLS 1.0, oparty na SSL 3.0, i został ustandaryzowany przez Internet Engineering Task Force (IETF). Nowy protokół zaczął być używany do tworzenia zabezpieczonych połączeń między klientami a serwerami w Internecie.

W późniejszym czasie, w 2006 roku, pojawił się TLS 1.1, który naprawił niektóre wady TLS 1.0. W 2008 roku wydano TLS 1.2, który przyniósł jeszcze więcej ulepszeń w bezpieczeństwie połączeń. Jednak rozwój nie zatrzymywał się: w 2018 roku zaprezentowano TLS 1.3, który stał się ostatnią wersją protokołu i miał istotne zmiany w szybkości i bezpieczeństwie połączeń.

Czytaj także: Czym jest domena i czym różni się od hostingu

Jakie dane chroni protokół TLS

Przyjrzyjmy się, do czego dokładnie potrzebny jest protokół TLS i przed jakimi przestępczymi działaniami chroni informacje użytkowników.

- Ochrona prywatności danych. TLS szyfruje dane, które są przesyłane między klientem a serwerem, czyniąc je niezrozumiałymi dla wszelkich osób trzecich, które próbują przechwycić interesujące je informacje. Tylko autoryzowani użytkownicy mogą uzyskać dostęp do tych danych.

- Zapewnienie integralności danych. TLS zawiera mechanizmy do sprawdzania integralności danych podczas ich przesyłania. Umożliwia to wykrywanie wszelkich prób zmiany lub uszkodzenia danych podczas przesyłania.

- Wsparcie autoryzacji serwera. TLS pomaga upewnić się, że komunikujesz się dokładnie z tym serwerem, z którym planowałeś współpracować. Osiąga się to dzięki użyciu certyfikatów, które potwierdzają autentyczność serwera, co pozwala uniknąć ataków mających na celu fałszowanie serwera.

- Zapobieganie przechwytywaniu i fałszowaniu danych. TLS pomaga uniknąć przechwytywania danych podczas ich przesyłania przez sieć i zapobiega ich fałszowaniu.

Jak działają protokoły TLS

W tej sekcji opowiemy ci prostymi słowami, jak działają protokoły TLS i co dzieje się za kulisami procesów. To krok po kroku sekwencja działań, która odbywa się bardzo szybko — na przykład, nawiązanie połączenia TLS zajmuje średnio około 100-300 milisekund.

- Nawiązanie połączenia. Oczywiście, pierwsze, co trzeba zrobić — to nawiązać połączenie między urządzeniem użytkownika a serwerem. Klient wysyła wiadomość «ClientHello» do serwera, wskazując obsługiwane wersje protokołu TLS, zestaw algorytmów kryptograficznych i inne parametry. Serwer odpowiada wiadomością «ServerHello» z wybranymi parametrami.

Jeśli prościej: wyobraź sobie, że chcesz porozmawiać z przyjacielem przez zaszyfrowany kanał komunikacyjny. Najpierw musisz ustalić, jak dokładnie to zrobisz. To jak wybór języka, w którym obaj będziecie się komunikować. Po tym, jak wybierzecie metody szyfrowania, czas na wymianę kluczy. Klient i serwer wymieniają te klucze, aby zapewnić bezpieczeństwo ich komunikacji. - Autoryzacja stron. Serwer wysyła certyfikat klientowi w celu autoryzacji. Jeśli klient również musi się autoryzować, wysyła swój certyfikat w odpowiedzi. W tym momencie klient upewnia się, że rozmawia dokładnie z tym serwerem, do którego się zwracał, a nie z jakimś oszustem — i odwrotnie, serwer otrzymuje potwierdzenie, że klient jest tym, za kogo się podaje.

- Generacja kluczy. Klient i serwer generują wspólny tajny klucz za pomocą protokołu wymiany kluczy, na przykład Diffie-Hellman. Aby bezpiecznie przesłać ten klucz, używa się szyfrowania asymetrycznego. Tutaj do szyfrowania i deszyfrowania używane są różne klucze: jeden publiczny, drugi prywatny.

- Szyfrowanie i przetwarzanie danych. Teraz, kiedy klient i serwer są pewni siebie nawzajem, zaczynają wymieniać dane. Wszystkie te dane są szyfrowane, aby nikt postronny nie mógł ich przeczytać. W tym celu używa się szyfrowania symetrycznego — do szyfrowania i deszyfrowania potrzebny jest ten sam klucz.

- Zakończenie połączenia. Kiedy wszystkie niezbędne rozmowy są zakończone, klient i serwer zamykają połączenie. Już nie wymieniają danych i przerywają kanał komunikacyjny.

Czytaj także: Czym jest robots.txt i jak skonfigurować robots.txt dla WordPressa

Jak protokół TLS jest wykorzystywany w usługach dostawców hostingu

W usługach dostawców hostingu TLS jest wykorzystywany do ochrony przesyłania danych między użytkownikami a serwerami.

Szyfrowanie ruchu stron internetowych

TLS jest używany do szyfrowania danych przesyłanych między przeglądarkami internetowymi użytkowników a serwerami internetowymi. Osiąga się to poprzez użycie HTTPS, który jest zabezpieczoną wersją HTTP.

Jak to działa:

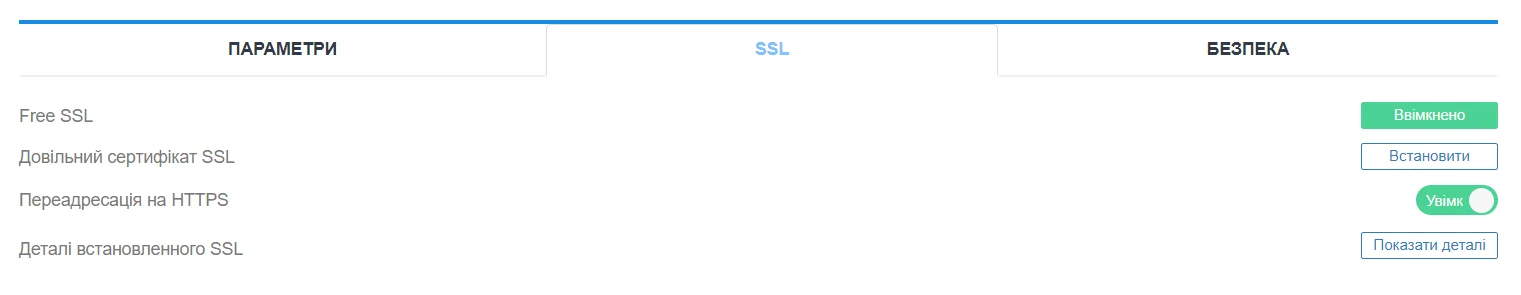

- Certyfikaty SSL/TLS: Dostawcy hostingu oferują certyfikaty SSL/TLS, które mogą być zainstalowane na serwerze internetowym.

- Automatyczne wsparcie HTTPS: Wielu dostawców hostingu oferuje możliwość automatycznej instalacji i aktualizacji certyfikatów SSL/TLS, na przykład za pomocą Let's Encrypt.

W szczególności w Cityhost możesz zainstalować darmowy certyfikat SSL i włączyć przekierowanie przez HTTPS za pomocą panelu sterowania w zaledwie dwa kliknięcia. Wśród naszych usług znajduje się również zakup płatnych certyfikatów o różnym poziomie ochrony.

Czytaj także: Jak dostosować swoją stronę do urządzeń mobilnych

Ochrona poczty elektronicznej

TLS jest również używany do szyfrowania ruchu poczty elektronicznej.

Jak to działa:

- SMTP przez TLS (SMTPS) — serwery pocztowe używają TLS do szyfrowania połączeń podczas wysyłania poczty elektronicznej przez protokół SMTP.

- IMAP/POP3 przez TLS — przychodzące wiadomości e-mail są chronione poprzez szyfrowanie połączeń przy użyciu protokołów IMAP lub POP3.

Ochrona FTP i innych usług

Do bezpieczeństwa przesyłania plików między użytkownikami a serwerami używane są zabezpieczone wersje protokołów, takie jak FTPS (FTP Secure) lub SFTP (SSH File Transfer Protocol).

Jak to działa:

- FTPS: Używa TLS do szyfrowania połączeń między klientem FTP a serwerem.

- SFTP: Używa SSH dla bezpieczeństwa, ale również często jest oferowane przez dostawców hostingu do bezpiecznego przesyłania plików.

Czytaj także: SPAM: dlaczego tam znajdują się wiadomości i jak tego uniknąć

Ochrona panelu sterowania hostingiem

Dostawcy hostingu używają TLS do ochrony połączeń z panelem sterowania hostingiem. Dzięki temu możliwy jest bezpieczny dostęp użytkowników do swoich kont i danych.

Przed jakimi zagrożeniami cybernetycznymi chroni TLS

W sieci istnieje wiele zagrożeń cybernetycznych, przed wieloma z nich chroni protokół TLS.

- Ataki «człowiek w środku» (Man-in-the-Middle). To atak, w którym cyberprzestępca przechwytuje i potencjalnie zmienia dane przesyłane między tobą a serwerem.

- DNS Spoofing (DNS Cache Poisoning). Cyberprzestępcy mogą fałszować rekordy DNS, aby przekierować cię na fałszywe strony, nawet jeśli wpisujesz poprawny adres strony internetowej. Podczas łączenia się z witryną przez HTTPS przeglądarka sprawdza certyfikat serwera. Jeśli certyfikat nie odpowiada oczekiwanemu, przeglądarka ostrzega cię o możliwym niebezpieczeństwie. To pomaga znaleźć fałszywe strony, nawet jeśli używają poprawnej nazwy domeny.

- Przechwytywanie sesji. Cyberprzestępca przechwytuje twoją sesję z witryną po weryfikacji autentyczności. To pozwala mu działać w twoim imieniu. TLS szyfruje cały ruch, w tym pliki cookie sesji. To utrudnia cyberprzestępcom przechwytywanie i wykorzystywanie twoich danych sesyjnych.

- Manipulacja danymi. Cyberprzestępca może zmienić dane przesyłane między tobą a serwerem. Na przykład, może zmienić kwotę transakcji podczas płatności online. TLS zapewnia integralność danych poprzez mechanizmy autoryzacji wiadomości (MAC).

- Ataki powtórkowe. Cyberprzestępca przechwytuje i ponownie wysyła twoją poprzednią udaną transakcję, aby spróbować ją powtórzyć. TLS używa unikalnych numerów sesji i znaczników czasowych, co utrudnia ponowne wykorzystanie przechwyconych danych.

- Podsłuchiwanie (Sniffing). Cyberprzestępcy mogą używać specjalnych narzędzi do przechwytywania twojego ruchu i odczytywania niezaszyfrowanych danych, takich jak hasła, numery kart kredytowych, osobiste wiadomości. TLS szyfruje cały ruch przesyłany między twoim urządzeniem a serwerem, uniemożliwiając jego odczytanie przez cyberprzestępców.

- Człowiek w przeglądarce (Man-in-the-Browser, MitB). Cyberprzestępca używa złośliwego oprogramowania, aby wprowadzić złośliwy kod do przeglądarki ofiary. To pozwala na zmianę transakcji bez wiedzy użytkownika. Chociaż TLS nie może zapobiec instalacji złośliwego oprogramowania, utrudnia przechwytywanie i manipulację danymi, które są przesyłane przez zabezpieczone połączenie, zmniejszając skuteczność takich ataków.

- Cross-Site Scripting (XSS). Cyberprzestępcy wprowadzają złośliwy skrypt na stronie internetowej, który jest wykonywany w przeglądarce ofiary. Ten skrypt może ukraść pliki cookie lub inne poufne dane. TLS nie chroni bezpośrednio przed XSS, ale szyfruje pliki cookie i inne poufne dane, co zmniejsza ryzyko ich kradzieży nawet w przypadku udanego ataku XSS.

- Ataki obniżające poziom zabezpieczeń (Downgrade Attacks). Cyberprzestępcy próbują zmusić twoją przeglądarkę do używania starszych, mniej bezpiecznych wersji protokołów do łączenia się z serwerem. Nowoczesne implementacje TLS zawierają mechanizmy zapobiegające obniżeniu poziomu zabezpieczeń (na przykład HSTS - HTTP Strict Transport Security), co zmusza przeglądarki do korzystania tylko z zabezpieczonych połączeń.

Popularne testy bezpieczeństwa dla stron internetowych

Ochrona stron internetowych jest krytycznie ważnym zadaniem w nowoczesnym internecie, gdzie zagrożenia cybernetyczne nieustannie ewoluują. Jednym ze sposobów – jest przeprowadzanie regularnych testów bezpieczeństwa. Takie testy pomagają zidentyfikować luki, zanim zostaną wykorzystane przez cyberprzestępców.

Test penetracyjny (Penetration Testing)

Test penetracyjny, czyli pen-test, imituje ataki hakerskie, aby zidentyfikować luki w systemie bezpieczeństwa strony. Do jego przeprowadzenia można używać zarówno ręcznego testowania, jak i zautomatyzowanych narzędzi — specjalnych programów do skanowania i testowania różnych części strony.

Popularne narzędzia:

- Metasploit: Potężna platforma do przeprowadzania testów penetracyjnych.

- Burp Suite: Kompleksowe narzędzie do testowania bezpieczeństwa aplikacji internetowych.

Skanowanie luk (Vulnerability Scanning)

Narzędzia skanujące sprawdzają stronę internetową pod kątem znanych luk, takich jak wstrzykiwanie SQL, XSS (Cross-Site Scripting), niewłaściwe konfiguracje serwerów i tak dalej.

Popularne narzędzia:

- Nessus: Jedna z najpopularniejszych skanerek luk.

- OpenVAS: Otwarte rozwiązanie do skanowania luk.

Testowanie wstrzykiwania SQL (SQL Injection Testing)

Testy wstrzykiwania SQL obejmują próby wprowadzenia złośliwych zapytań SQL przez formularze danych lub parametry URL.

Popularne narzędzia:

- sqlmap: Zautomatyzowane narzędzie do wykrywania wstrzykiwań SQL.

- Havij: narzędzie do automatyzacji wstrzykiwań SQL.

Testowanie XSS (Cross-Site Scripting)

Testy XSS obejmują próby wprowadzenia złośliwego skryptu przez formularze danych, parametry URL lub inne metody.

Popularne narzędzia:

- OWASP ZAP (Zed Attack Proxy): Narzędzie do testowania bezpieczeństwa aplikacji internetowych, w tym XSS.

- XSSer: Specjalistyczne narzędzie do wykrywania luk XSS.

Testowanie CSRF (Cross-Site Request Forgery)

Testy CSRF obejmują próby zmuszenia użytkowników do wykonania niepożądanych działań bez ich wiedzy.

Popularne narzędzia:

- Burp Suite: Zawiera narzędzia do testowania CSRF.

- OWASP CSRFGuard: Narzędzie do ochrony przed atakami CSRF.

Testowanie bezpiecznej konfiguracji (Security Configuration Testing)

Narzędzia do testowania konfiguracji sprawdzają ustawienia serwerów internetowych, zapór ogniowych, baz danych i innych komponentów pod kątem niebezpiecznych ustawień.

Popularne narzędzia:

- Lynis: narzędzie do audytu bezpieczeństwa systemów opartych na linuxie i Unixie.

- Chef InSpec: narzędzie do testowania i zapewnienia zgodności konfiguracji.

Testowanie odporności (Stress Testing)

Sprawdzanie możliwości strony do wytrzymywania dużych obciążeń i ataków typu DoS (Denial of Service). Narzędzia do testowania obciążenia symulują wysokie obciążenie serwerów, sprawdzając, jak system radzi sobie z dużą ilością zapytań.

Popularne narzędzia:

- Apache JMeter: Narzędzie do testowania wydajności i obciążenia.

- Locust: narzędzie do skalowalnego testowania obciążenia.

Czytaj także: Czym jest atak DDoS i jak chronić swoją stronę/serwer

TLS odgrywa kluczową rolę w nowoczesnym internecie, zapewniając ochronę danych podczas ich przesyłania między klientami a serwerami. W ostatnich dziesięcioleciach TLS stał się standardem zapewniającym prywatność, integralność i autentyczność informacji przesyłanych w sieci.

Jednym z kluczowych zalet TLS jest jego ciągły rozwój i dostosowanie do nowych zagrożeń. Nowoczesne wersje protokołu, takie jak TLS 1.3, znacznie poprawiły bezpieczeństwo i wydajność w porównaniu do poprzedników, skracając czas nawiązywania połączenia i zwiększając odporność na ataki.

Jednak aby uzyskać maksymalne korzyści z TLS, ważne jest, aby poprawnie go skonfigurować i regularnie aktualizować. Użycie słabych szyfrów lub starych wersji protokołu może zniweczyć wszystkie korzyści bezpieczeństwa TLS. Dlatego administratorzy systemów powinni dokładnie śledzić stale aktualizowane zalecenia i najlepsze praktyki.