Im Internet gibt es viele Hacker-Technologien. Sie haben unterschiedliche Ziele — Diebstahl von Geld oder Daten, Erpressung, Beseitigung von Konkurrenten. Oftmals reduziert sich die Motivation auf illegalen finanziellen Gewinn, aber es gibt auch andere Gründe, die Hacker zur Entwicklung von bösartiger Software antreiben.

Schwarze Programmierer haben viele Möglichkeiten erfunden, um Web-Ressourcen oder Server zu schädigen. Eine der häufigsten ist der DDoS-Angriff.

-

Algorithmus zur Vorbereitung und Durchführung eines DDoS-Angriffs

-

Wie man seine Website oder seinen Server vor einem DDoS-Angriff schützt

Was ist ein DDoS-Angriff

Ein DDoS-Angriff — ist eine massierte Bombardierung eines Servers mit gleichzeitigen Müllanfragen, die die Ressourcen des Arbeitsspeichers erschöpfen und den Traffic vollständig blockieren. Der Angriff führt zu einem Dienstverweigerung (Denial of Service): Aufgrund der Überlastung des Kanals hört die Website auf, echten Besuchern zu antworten oder wird ganz abgeschaltet. In solchen Fällen sagt man: «Wir haben (gefallen) durch einen DDoS-Angriff».

Wir haben die Dienstverweigerung geklärt, aber was bedeutet das Wort «verteilte» (Distributed)? So wird im Begriff festgestellt, dass der Angriff sofort von mehreren Geräten ausgeführt wird, er ist verteilt.

Angriffe können Websites, Netzwerke, E-Mail-Dienste, mobile Anwendungen und andere Web-Ressourcen betreffen. DDoS-Angriffe können auf allen Ebenen der Netzwerkverbindung auftreten, weshalb sie viele verschiedene Arten und Methoden haben.

Die Folgen eines erfolgreichen DDoS-Angriffs können katastrophal sein — ein Rückgang in den Suchergebnissen aufgrund von Nichterreichbarkeit, vollständige Abschaltung des Servers durch das Rechenzentrum, Verluste durch Stillstand des Dienstes, Rufschädigung für das Unternehmen.

Woher der DDoS-Angriff kommt

-

Stressoren. Dies sind spezielle Dienste, die die Kapazitäten ihrer Server für Stresstests zur Fähigkeit zur Abwehr von DDoS-Angriffen bereitstellen. Man muss nur die Adresse der Website eingeben, den Angriffstyp auswählen, die Dienstleistung bezahlen und das Ergebnis analysieren. Stressoren werden als Dienst zum Testen der eigenen Website positioniert und gelten an sich nicht als bösartig. Aber dieser Dienst wird oft auch von denen genutzt, die ihre Konkurrenten loswerden wollen. Täter maskieren ihre IP-Adressen mit Hilfe von Proxy-Servern, daher gibt es keine Möglichkeit zu verfolgen, wer und zu welchem Zweck den Dienst bezahlt hat. Die Leistungsfähigkeit solcher Angriffe ist gering, es werden die einfachsten Arten verwendet. Aber das reicht oft aus, um einen kleinen Online-Shop lahmzulegen. Wenn man von Hackern spricht — so nutzen Anfänger, die noch nicht genug Wissen und Geld für eigenständige Aktionen haben, diesen Weg.

-

Server. Für die Durchführung von Angriffen werden Server gekauft oder gemietet, die nicht gesperrt wurden. Auf ihnen wird spezielle Software installiert, um Angriffe durchzuführen. Damit befassen sich bereits fortgeschrittene Hacker. Manchmal reicht die Anzahl der Server eines DDoS-Hackers nicht aus, um eine Website lahmzulegen, und dann kann er sich an Kollegen wenden, um ihre Kapazitäten gegen einen bestimmten Prozentsatz zu nutzen. So können ganze Teams von «DDoSern» organisiert werden.

-

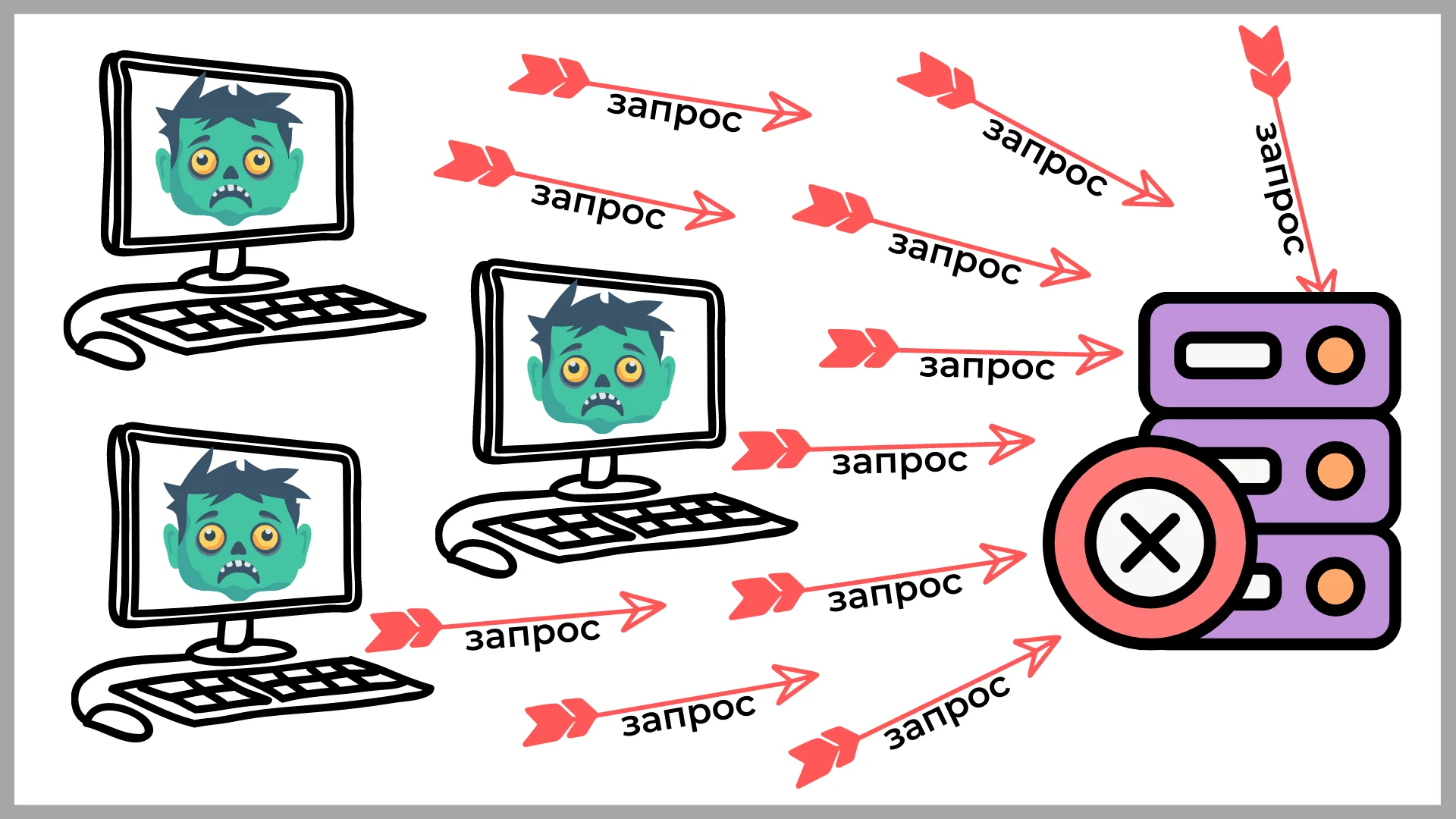

Botnet. Das ist das komplizierteste und leistungsstärkste aller Systeme zur Durchführung von DDoS-Angriffen. Zunächst muss eine Armee von «Zombie-Computern» geschaffen werden — das ist das Botnet. So werden die Geräte der Benutzer genannt, deren Kontrolle von den Tätern übernommen wurde. Die Übernahme der Kontrolle erfolgt durch Viren, die über Massenmails oder gehackte Websites verbreitet werden. Der Virus wird in das Betriebssystem eingebettet und ermöglicht es dem Hacker, Befehle aus der Ferne zu erteilen. Die Besitzer sind sich des unrechtmäßigen Verhaltens ihrer Computer oft nicht bewusst, da der Virus sich nicht bemerkbar macht. Oft haben Hacker eine große Basis solcher Zombies, aktualisieren sie ständig und setzen sie gelegentlich ein. Botnets können einfach riesig sein — bis zu mehreren Millionen Maschinen. Sie existieren mehrere Jahre, und besonders große haben sogar Namen. Solch ein «Hausgarten» zu unterhalten ist teuer, erfordert viel Zeit und Wissen, weshalb es als die fortschrittlichste Stufe gilt. Auftraggeber wenden sich an die Besitzer von Botnets, um ihre Dienste zu nutzen. Ein DDoS-Angriff mit einem Botnet ist nicht billig, aber es kann selbst die leistungsstärkste Web-Ressource lahmlegen.

Algorithmus zur Vorbereitung und Durchführung eines DDoS-Angriffs auf eine Website oder einen Server

Ein DDoS-Angriff — ist eine großangelegte Veranstaltung, die eine qualitativ hochwertige Vorbereitung erfordert.

Vorbereitungsphasen des Angriffs:

-

Studium des Opfers — Sammlung von Informationen über Schwachstellen, bei denen man effektiver zuschlagen kann: auf welchen Servern die Website gehostet wird, wie der Code geschrieben ist. Auch basierend auf den erhaltenen Daten wird die Angriffsmethode ausgewählt.

-

Auf den Bot-Geräten oder Servern wird bösartiger Code bereitgestellt, mit dem der Angriff durchgeführt wird.

-

Ein DDoS-Angriff wird durchgeführt, die Ergebnisse werden analysiert. Wenn er nicht den erwarteten Effekt gebracht hat, werden die Ursachen ermittelt. Dann kann der Angriff wiederholt werden (und das nicht einmal).

Lesen Sie auch: Schlechte Bots: Wie sie der Website schaden und wie man sie blockiert

Warum DDoS-Angriffe auf Websites eingesetzt werden

Hacker versuchen aus verschiedenen Gründen, Websites und Server außer Betrieb zu setzen:

-

Beseitigung von Konkurrenten. Unternehmen können Angriffe auf die Websites von Konkurrenten beauftragen. Wenn es sich um ein großes kommerzielles Portal handelt, führt bereits ein Tag Stillstand oder Verlangsamung zu enormen Verlusten.

-

Erpressung. Kriminelle «werfen» die Website herunter, danach schreiben oder rufen sie die Eigentümer unter Verwendung der Kontaktinformationen an, die auf der Website selbst angegeben sind. Sie verlangen die Zahlung eines bestimmten Betrags für die Beendigung des Angriffs, der mehrere Tage dauern kann. Wenn die Arbeit des Unternehmens von der Website abhängt, kann es billiger sein, den Betrügern zu zahlen, andernfalls würden die Verluste noch größer sein.

-

Politische Motive. Der Angriff kann auf Websites staatlicher Organisationen, politischer Parteien, einzelner Politiker, Medien erfolgen oder als Protestaktion genutzt werden.

-

Ausbildung. DDoS-Angriffe erfordern Wissen und Erfahrung, deshalb sind viele von ihnen einfach Lernversuche von angehenden «DDoSern».

-

Unterhaltung und Eitelkeit. Angriffe erfolgen oft aus dem banalen Wunsch, sich zu amüsieren, seine Kräfte auszuprobieren oder den Kollegen zu zeigen, wozu ein Hacker fähig ist.

-

Persönliche Motive. Jeder kann einen DDoS-Angriff gegen seinen Peiniger beauftragen. Es gab sogar Fälle, in denen ein Ehemann, nachdem er von einer Untreue erfahren hatte, einen Angriff auf die Website seiner Frau beauftragte, über die sie ihr Geschäft führte.

-

Internet-Räuber. Der Täter führt einen Angriff durch und kontaktiert den Website-Besitzer mit dem Angebot: jeden Monat einen Betrag zu zahlen, damit die Website nicht abstürzt. Andernfalls werden sie viele Male angegriffen, bis das Opfer aufgibt.

-

Werbung. Der Hacker greift die Website an und bietet den Eigentümern an, die Schwachstellen zu beseitigen, die er durch diesen ungebetenen Stresstest gefunden hat.

Schutz der Website vor DDoS-Angriffen: Wie man die Website absichert

Der Schutz der Website vor DDoS-Angriffen erfolgt von zwei Seiten — durch die Bemühungen des Webmasters selbst und des Providers, der das Hosting oder den Server zur Miete bereitgestellt hat. Daher ist es sehr wichtig, einen Dienstleister zu wählen, der guten Schutz vor Angriffen garantiert.

Der technische Support von Cityhost ist rund um die Uhr verfügbar und sorgt für die Sicherheit der Server und Websites, die darauf gehostet sind. Versuche eines DDoS-Angriffs werden ständig überwacht und manuell beseitigt. Wenn der Angriff sehr stark ist und der gesamte Server betroffen ist — leiten die Mitarbeiter die Website auf einen Proxy-Server um und filtern dort den Traffic mit verschiedenen Methoden. Das Rechenzentrum filtert auch das zu aktive DDoS-Protokoll, wenn die Bandbreite physisch blockiert ist und die Maschinenressourcen erschöpft sind.

Wenn ein DDoS-Angriff auf die Website beginnt, bemerken unsere Administratoren dies sofort. Aber wenn der Eigentümer sieht, dass die Website angegriffen wird, ist es nicht überflüssig, den technischen Support zu informieren.

Jeder Angriff ist einzigartig, daher handelt das Personal des technischen Supports immer situationsabhängig. Vollständiger automatischer Schutz existiert nicht, alle Schutzprogramme können nur die einfachsten DDoS-Angriffe filtern. Dank unserer Erfahrungen aus den vergangenen Jahren und den zahlreichen Angriffen wurden bereits Schutzmuster für bestimmte Fälle entwickelt, die es ermöglichen, DDoS-Angriffe sehr effizient und schnell zu bewältigen.

Echter Fall: Der Eigentümer einer Web-Ressource entschied sich, seine Website vollständig durch automatische Methoden zu schützen. Er stellte einen Hacker ein, um Tests durchzuführen, und nach der Installation jeder neuen Schutzstufe führte dieser einen Testangriff durch. Infolgedessen gelang es dem Webmaster, seine Website vollständig abzusichern, und der Hacker konnte sie nicht lahmlegen. Aber aufgrund der Überfülle an zusätzlichen Filtern dauerte es 20 Sekunden, bis jede Seite geladen wurde, und es war für normale Benutzer schwierig, auf die Website zu gelangen.

Daher sollten Versuche, den Schutz zu automatisieren, im angemessenen Umfang erfolgen und die Leistung der Website nicht beeinträchtigen.

Aber der Webmaster kann und sollte mehrere Schritte für die grundlegende Sicherheit der Website oder des gemieteten Servers unternehmen.

Für die konzeptionelle Bestimmung der Schutzmethoden ist es notwendig, das DDoS selbst zu bewerten und zu analysieren, wie der Angriff durchgeführt wird. Das kann sein:

-

Ein Subnetz

-

Ein User-Agent

-

Eine Region

-

Gleiche Paketgröße

-

Eine URL usw.

Folglich sollten die Schutzmethoden basierend auf der Bewertung der vorherigen Kriterien durchgeführt werden. Zum Beispiel ist für Subnetze eine Sperrung der CIDR-Netzmaske auf der Ebene der Firewall-Konfiguration erforderlich.

Für User-Agents, Pakete oder URL-Adressen eignet sich die Sperrung auf der Ebene des Webservers (mit einer Regel für nginx oder .htaccess, die den Zugriff auf die Website einschränkt).

Der aus einer Region kommende Traffic wird mit dem GeoIP-Modul blockiert.

Die einfachste und schnellste Methode — ist es, die Region zu blockieren, wenn die Quelle des Botnets aus einem Land stammt. Wenn die Angriffquellen global verteilt sind — sollte die Website vorübergehend nur für Benutzer aus der eigenen Region, beispielsweise aus der Ukraine, zugänglich sein.

Das wird die Last auf der Website reduzieren und weitere Schritte zur Neutralisierung des Problems ermöglichen.

Zusätzlich kann ein Filter wie Fail2ban und Firewall eingerichtet werden: IP-Adressen zu blockieren, von denen Anfragen mit bestimmter Regelmäßigkeit eingehen. Aber bei großen Botnetzen ist das nicht effektiv, da die Aufgabe ressourcenintensiv ist: Man muss ständig die Protokolle analysieren und Blockierungen nach bestimmten Kriterien durchführen.

Von universellen Schutzmethoden können wir empfehlen:

- Cloudflare — ein Dienst, der Websites Schutz vor DDoS-Angriffen zu bezahlten und kostenlosen Tarifen bietet.

- Nginx-Modul — begrenzt die Anfragegeschwindigkeit in einem bestimmten Bereich.

- Captcha + Cookie. Die meisten Bots werden beim Akzeptieren von Cookies gesperrt, die zweite Schutzbarriere ist die Captcha. Wenn beide Kriterien erfüllt sind — willkommen auf der Website, wenn auch nur eines nicht erfüllt ist — den Zugang zur Website einschränken.

Aber man muss verstehen, dass die Aufgabe, Cookies und Captchas zu installieren, so wenig Ressourcen wie möglich des Systems verbrauchen sollte. - Einrichtung eines Lastenausgleichs (Load Balancer) in Form eines Proxy-Knotens, der den Traffic filtern und ihn zurück zu dem Punkt (auf den Server), wo die Website gehostet ist, leiten wird.

Man muss immer bereit sein, die Website auf eine andere Ressource zu migrieren, indem man die DNS ändert, Konfigurationsdateien für die Proxy-Maschine vorbereitet usw. - Antwort 444. Die effektivste Methode aus Sicht der Serverressourcen ist die Rückgabe der 444-Antwort von nginx (keine Antwort), die bei Erkennung einer verdächtigen Anfrage die Verbindung abbricht, ohne auf das Ende des Skripts zu warten.

Es gibt viele Methoden zur Bekämpfung von DDoS-Angriffen, aber für ihre Anwendung muss unbedingt eine erste Analyse der Quelle durchgeführt werden.

Lesen Sie auch: Warum Cloudflare benötigt wird und wie man die Website damit verbindet

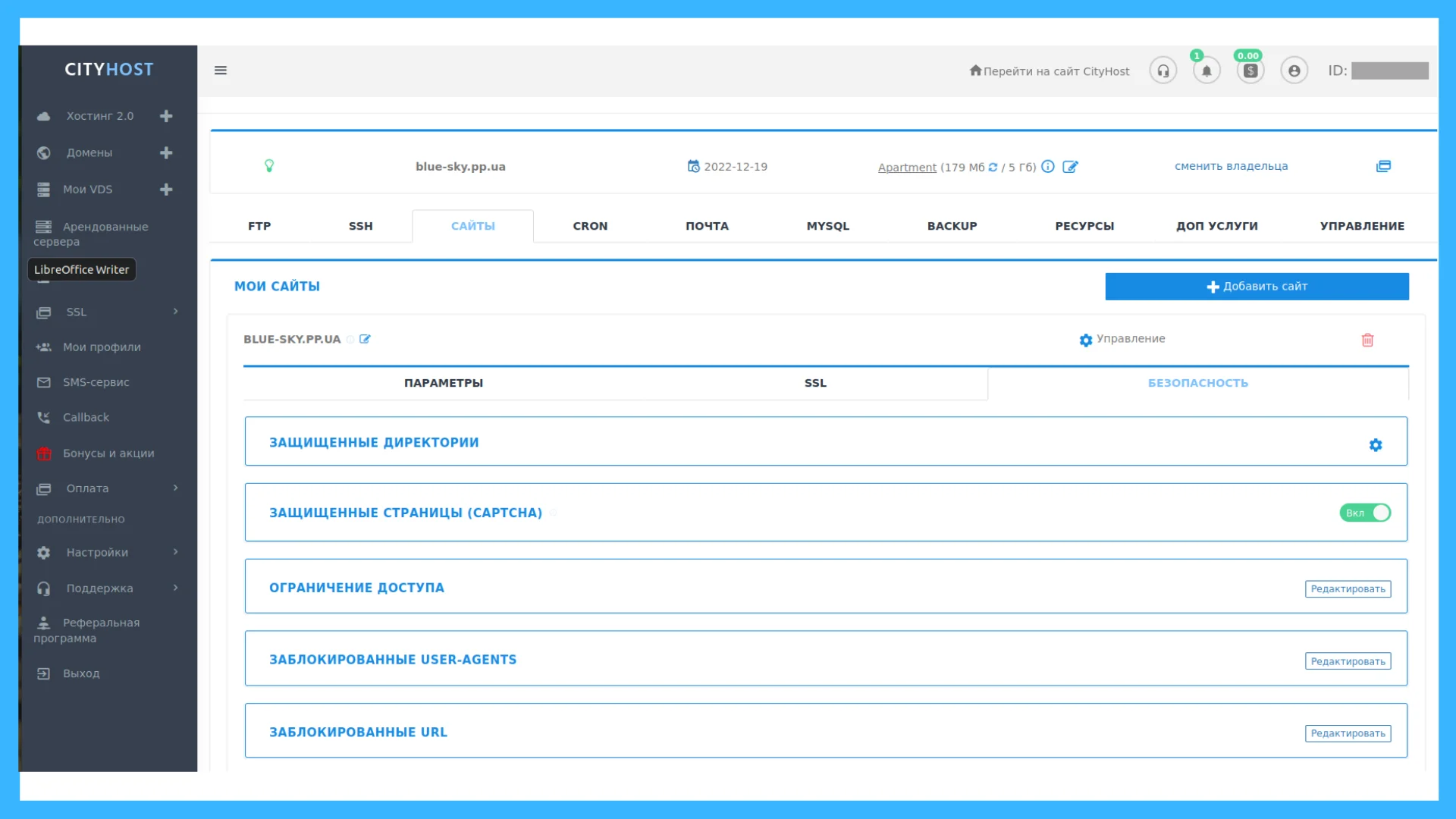

Werkzeuge zum Schutz der Website vor DDoS-Angriffen im Cityhost-Hosting-Panel

Im Kundenbereich gibt es Möglichkeiten zum primären Schutz der Website vor unbefugtem Zugriff und DDoS-Angriffen. Man gelangt zu diesem Abschnitt über: Hosting 2.0 ⇒ Schaltfläche «Verwalten» neben dem Namen der Website ⇒ Registerkarte «Sicherheit».

Dieses Werkzeug wird nicht nur zur Verhinderung von DDoS-Angriffen, sondern auch zur Bekämpfung anderer Methoden des Hackerangriffs verwendet.

-

Geschützte Verzeichnisse. Sie können den Zugang mit Benutzername und Passwort für jeden Abschnitt oder jede Seite einrichten. Der Schutz kann für das Admin-Verzeichnis, geschlossene Bereiche der Website oder sogar für die Startseite verwendet werden. Allerdings ist die letzte Option nicht in allen Fällen geeignet. Dann muss jeder Benutzer beim Zugriff auf die Startseite ein Passwort eingeben — das ist für massenhafte Web-Ressourcen nicht vorteilhaft. Aber für geschlossene Unternehmensforen oder Websites während der Entwicklung ist dieser Schutz vor Unbefugten hervorragend geeignet.

-

Captcha. Frühere Versionen haben die Benutzer genervt, indem sie sie gezwungen haben, Fahrräder und Motorräder auszuwählen, weshalb Webmaster oft die Captcha deaktivierten. In den neuesten Versionen reicht es aus, ein Häkchen neben dem Satz «Bestätigen Sie, dass Sie kein Roboter sind» zu setzen — diese einfache Aktion sperrt den Bots den Zugang zur Website. Captcha kann sowohl verpflichtend installiert werden, als auch als Antwort auf erhöhten Traffic von einem bestimmten Gerät aktiviert werden. Wenn von einem Computer oder Smartphone viele Anfragen eingehen, muss der Benutzer einen Test bestehen, um sicherzustellen, dass er kein Teil des Botnets ist. Cityhost installiert eine verpflichtende Captcha für das CMS-Admin-Panel, damit kein Bot eindringen kann.

-

Zugangsbegrenzung. Verwehrt bestimmten IP-Adressen den Zugang zur Website.

-

Blockierte User-Agents. Die Option kann den Zugriff für Programme verbieten, die im Namen des Benutzers im Netzwerk agieren. Meistens handelt es sich um Browser, und der User-Agent ist die Zeichenfolge, die jede Clientanwendung identifiziert.

-

Blockierte URLs. Ermöglicht das Blockieren von verdächtigen Links.

Für die letzten drei Funktionen der Zugangsbegrenzung werden manuelle Einstellungen für jeden Fall vorgenommen. Es ist notwendig, die Protokolle der Website zu überwachen und zu prüfen, von welchen Adressen oder Browsern zu viele Anfragen eingehen. Solche «Gäste» werden auf die Liste der Verbotsadressen gesetzt und haben keinen Zugriff mehr auf die Website.

Ein DDoS-Angriff — ist eine verbreitete und zerstörerische Technologie, die aufgrund des massenhaften Übergangs von Unternehmen ins Internet infolge der Pandemie immer häufiger eingesetzt wird. Jede Website kann zum Opfer werden. Selbst wenn es sich um einen kleinen Blog handelt, ist es schwierig, sicher zu sein, dass ein angehender Hacker nicht versuchen möchte, darauf zu üben. Daher ist es die Aufgabe jedes Webmasters, sich um den zuverlässigen Schutz seiner Website oder des gemieteten Servers zu kümmern.